网络防御第6次作业

温馨提示:这篇文章已超过381天没有更新,请注意相关的内容是否还可用!

- 防病毒网关

按照传播方式分类

病毒

病毒是一种基于硬件和操作系统的程序,具有感染和破坏能力,这与病毒程序的结构有关。病毒攻击的宿主程序是病毒的栖身地,它是病毒传播的目的地,又是下一次感染的出发点。计算机病毒感染的一般过程为: 当计算机运行染毒的宿主程序时,病毒夺取控制权; 寻找感染的突破口; 将病毒程序嵌入感染目标中。计算机病毒的感染过程与生物学病毒的感染过程非常相似,它寄生在宿主程序中,进入计算机并借助操作系统和宿主程序的运行,复制自身、大量繁殖。病毒感染目标包括:硬盘系统分配表扇区(主引导区)、硬盘引导扇区、软盘引导扇区、可执行文件(.exe)、命令文件(.com)、覆盖文件(.ovl)、COMMAND文件、IBMBIO文件、IBMDOS文件。

原理:计算机病毒感染的一般过程为: 当计算机运行染毒的宿主程序时,病毒夺取控制权; 寻找感染的突破口; 将病毒程序嵌入感染目标中。计算机病毒的感染过程与生物学病毒的感染过程非常相似,它寄生在宿主程序中,进入计算机并借助操作系统和宿主程序的运行,复制自身、大量繁殖。

主要传播方式∶感染文件传播

蠕虫

蠕虫是主要通过网络使恶意代码在不同设备中进行复制、传播和运行的恶意代码。一个能传染自身拷贝到另一台计算机上的程序。

原理:

传播方式∶通过网络发送攻击数据包

最初的蠕虫病毒定义是因为在D0S环境下,病毒发作时会在屏幕上出现一条类似虫子的东西,胡乱吞吃屏幕上的字母并将其改形。

木马

木马是攻击者通过欺骗方法在用户不知情的情况下安装的。木马系统软件一般由木马配置程序、控制程序和木马程序(服务器程序)三部分组成。

原理:

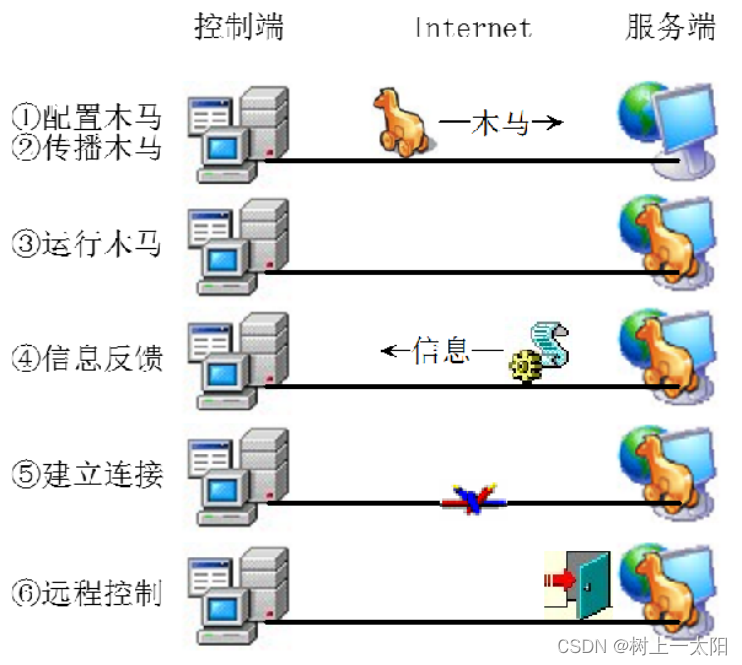

传播过程:

黑客利用木马配置工具生成一个木马的服务端;通过各种手段如Spam、Phish、Worm等安装到用户终端;利用社会工程学,或者其它技术手段使得木马运行;木马窃取用户隐私信息发送给黑客;同时允许黑客控制用户终端。

传播方式∶捆绑、利用网页

按照功能分类

后门

具有感染设备全部操作权限的恶意代码。

典型功能∶文件管理、屏幕监控、键盘监控、视频监控、命令执行等。

典型家族∶ 灰鸽子、pCshare

勒索

通过加密文件,敲诈用户缴纳赎金。

加密特点∶

主要采用非对称加密方式

对文档、邮件、数据库、源代码、图片、压缩文件等多种文件类型进行加密

其他特点∶

通过比特币或其它虚拟货币交易

利用钓鱼邮件和爆破rdp口令进行传播

典型家族∶Wannacry、GandCrab、Globelmposter

挖矿

攻击者通过向被感染设备植入挖矿工具,消耗被感染设备的计算资源进行挖矿,以获取数字货币收益的

恶意代码。特点∶

不会对感染设备的数据和系统造成破坏。

由于大量消耗设备资源,可能会对设备硬件造成损害。

恶意代码的特征

病毒感染系统后,无疑会对系统做出各种修改和破坏。有时病毒会使受感染的系统出现自动弹出网页、

占用高CPU资源、自动弹出/关闭窗口、自动终止某些进程等各种不正常现象。

下载特征

很多木马、后门程序间谍软件会自动连接到Internet某Web站点,下载其他的病毒文件或该病毒自身的

更新版本/其他变种。

后门特征

后门程序及很多木马、蠕虫和间谍软件会在受感染的系统中开启 并侦听某个端口,允许远程恶意用

户来对该系统进行远程操控;

某些情况下,病毒还会自动连接到某IRC站点某频道中,使得该频道中特定的恶意用户远程访问受

感染的计算机。

信息收集特性

QQ密码和聊天记录;

网络游戏帐号密码;

网上银行帐号密码;

用户网页浏览记录和上网习惯;

自身隐藏特性

多数病毒会将自身文件的属性设置为“隐藏”、“系统”和“只读”,更有一些病毒会通过修改注册表,从而修

改用户对系统的文件夹访问权限、显示权限等,以使病毒更加隐蔽不易被发现。

文件感染特性

病毒会将恶意代码插入到系统中正常的可执行文件中,使得系统正常文件被破坏而无法运行,或使

系统正常文件感染病毒而成为病毒体;

有的文件型病毒会感染系统中其他类型的文件。

Wannacry就是一种典型的文件型病毒,它分为两部分,一部分是蠕虫部分,利用windows的“永恒

之蓝”漏洞进行网络传播。一部分是勒索病毒部分,当计算机感染wannacry之后,勒索病毒部分就

会自动安装并且加密计算机中包括音频、图像、文档等各种类型的文件。与此同时弹出勒索框进行

勒索。

网络攻击特性

木马和蠕虫病毒会修改计算机的网络设置,使该计算机无法访问网络;

木马和蠕虫还会向网络中其他计算机攻击、发送大量数据包以阻塞网络,甚至通过散布虚假网关地

址的广播包来欺骗网络中其他计算机,从而使得整个网络瘫痪。

爱虫病毒是一种利用Windows outlook邮件系统传播的蠕虫病毒,将自己伪装成一封情书,邮件主

题设置为“I LOVE YOU”,诱使受害者打开,由此得名。当爱虫病毒运行后迅速找到邮箱通信簿里的

50个联系人再进行发送传播。传播速度非常之快,致使大量电子邮件充斥了整个网络,不仅会导致

邮件服务器崩溃,也会让网络受影响变慢。从而达到攻击网络的目的。