「Web安全」浅谈反向代理技术

温馨提示:这篇文章已超过659天没有更新,请注意相关的内容是否还可用!

在如今越来越复杂的网络环境中,对于渗透测试工作者的要求也逐渐提高。从最开始的纯IP网站裸奔(好吧,如今依然有大量企业、政府网站这么做),到后来高防、CDN、防CC概念提出、再到如今各大厂商云防护竞争愈演愈烈,如何最大程度适应大形势下的安全运维习惯,这是对于渗透测试工程师最为迫切的要求。

本篇侧重点为反向代理技术,从攻击者视角洞察安全运维习惯,当然,在此之前,我们得先来再完整熟悉下代理技术。

目前大家提到的代理技术无外乎三种:正向代理、透明代理和反向代理,以下我们以B/S架构为例简单介绍其中的区别。

【查看资料】正向代理(forward proxy)

客户端将请求转发给代理服务器,代理服务器再负责转发给目标网站,响应时服务端先响应给代理服务器,代理服务器再转发给对应的客户端。

当然,正向代理可以但不限于为局域网内客户端做代理,同样可以选择公网服务器作为代理,它扮演的角色类似于NAT。

透明代理(transparent proxy)

透明代理也叫做内网代理(inline proxy)、拦截代理(intercepting proxy)以及强制代理(force proxy),所谓透明,即代理对客户端具有无感知性,即不需要客户端进行额外配置。

透明代理和正向代理基本相似,甚至是透明代理可以作为正向代理的一种。

透明代理技术经常作为一种备选模式存在,如在防火墙中作为策略,对部分流量进行过滤拦截;一般公司内的上网行为管理系统也是透明代理的应用。

另外如果有喜欢玩路由器的表哥应该接触过梅林、潘多拉系统,其中的代理模式对于网络使用者亦是透明代理的应用。

总的来说,只要是网关或主链路上的网络设备均可以实现透明代理模式,或者配合路由转发等技术搭配使用效果更佳。

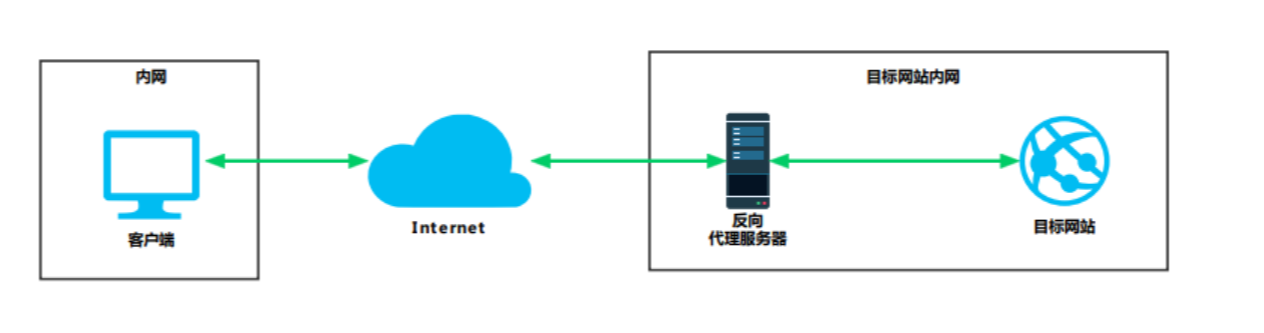

反向代理(Reverse proxy)

反向代理是为服务端转发请求,客户端将请求发送至反向代理服务器,反向代理服务器再将请求转发给真正的服务器以处理请求,响应时后端真正的服务器将处理结果发送给反向代理,再由反向代理构建响应并响应给客户端。

当然,反向代理服务器并非一定要和目标网站相同内网web在线代理服务器,我们有时候会在网上发现http/https跳板,我们访问的目标也并不是目标内网内容,但这依然是一项反向代理技术的应用。

至于反向代理的优点web在线代理服务器,众说纷纭,毕竟优点是跟着需求走的,但无外乎以下几点:减少公网IP的使用、防止外网对内网服务器的恶性攻击、缓存以减少服务器的压力和访问安全控制、负载均衡将用户请求分配给多个服务器、加上一些特殊的东西做特殊的事情(如IPS—入侵防御系统、web应用防火墙等)。

接下来,我们便来探究反向代理技术的具体实现,这些实现方式将为我们的生产系统内网横向(区别于办公内网)提供大量辅助信息。

反向代理技术 - nginx篇

我们在本机1988端口开放一个web站点,并绑定域名test.rabbitmask.com,主站域名为,如果没有配置dns服务器可以借助hosts文件修改代替。

我们自然可以直接修改/etc/nginx/nginx.conf,然而在真正运维的习惯中,他们是不会接受一个又臭又长的单文件的,我们更多的会使用单文件实现,习惯上可能会使用域名作为文件名,这里我们使用test.conf。

# test.conf

server {

listen 80;

server_name test.rabbitmask.com;

location / {

proxy_pass http://127.0.0.1:1988;

index index.html;

}

}

# nginx.conf

... ...

include /etc/nginx/conf.d/*.conf;

include /etc/nginx/sites-enabled/*;

... ...

在nginx.conf中我们可以看到conf.d中的*.conf文件和sites-enabled中的全部文件,均会自动加载,所以我们本次将test.conf丢到sites-enabled中,这些主观性较强运维习惯也是我们作为攻击者需要去关注的点。

sudo nginx -s reload热重载即可刷新配置。

如上,即可实现最基础的nginx反向代理设置。

反向代理技术 - Apache篇

与nginx类似,我们在/etc/apache2/apache2.conf可以看到如下配置:

#apache2.conf

... ...

# Include generic snippets of statements

IncludeOptional conf-enabled/*.conf

# Include the virtual host configurations:

IncludeOptional sites-enabled/*.conf

... ...

同样,在这里我们在sites-enabled下创建我们的test.conf:

ServerName www.rabbitmask.com

ProxyRequests off

Order allow,deny

Allow from all

ProxyPass /test http://127.0.0.1:1988

ProxyPassReverse /test http://127.0.0.1:1988需要开启相关模块

# 查看当前开启模块

apachectl -M

# 开启反向代理所需模块

a2enmod proxy

a2enmod proxy_http

重启服务

/etc/init.d/apache2 restart

or

systemctl restart apache2

我们可以看到,和nginx的反代还是存在差异的,apache的反代是基于路由的,如果我们在渗透过程中发现,相同域名下对应的中间件存在差异,大家可以往这边考虑一下。

另外,在实际场景之中,nginx + apache的组合也是很常见的,其实就是Nginx做前端,Apache做后端。因为Nginx对于高并发性能出众,Proxy功能强效率高,占用系统资源少,而Apache在高并发时对队列的处理比FastCGI(Nginx需要通过fastcgi等方式运行php)更好,并且在处理动态php页面时,mod_php也比php-cgi更稳定更高效。

反向代理技术 - FRP篇

我一直都晓得frp可以做域名反代,但是在一次渗透活动中,拿到反代服务器后,没有找到nginx,却看到了frp的那一刻,我还是有些懵的。

这个没啥好说的,不懂得翻我之前的教程,直接上配置:

# frps.ini

[common]

bind_port = 7000

vhost_http_port = 8080

[common]

server_addr = 127.0.0.1

server_port = 7000

[web_www]

type = http

local_ip = 192.168.124.21

local_port = 80

custom_domains = www.rabbitmask.com

[web_test]

type = http

local_ip = 192.168.124.30

local_port = 1988

custom_domains = test.rabbitmask.com反向代理技术 - Java篇

我们这里我们以Springboot为例,借助HTTP Proxy Servlet 代理服务实现。

# pom.xml

org.mitre.dsmiley.httpproxy

smiley-http-proxy-servlet

1.12

com.google.guava

guava

30.0-jre

# application.properties

proxy.servlet_url: /test

proxy.target_url: http://test.rabbitmask.com

# Controller.Hello

import org.springframework.web.bind.annotation.RequestMapping;

import org.springframework.web.bind.annotation.RestController;

@RestController

public class Hello {

@RequestMapping("/")

public String sayHello(){

return "Hello.It's a reverse proxy server";

}

}

# Configuration.RabbitConfiguration

import com.google.common.collect.ImmutableMap;

import org.mitre.dsmiley.httpproxy.ProxyServlet;

import org.springframework.beans.factory.annotation.Value;

import org.springframework.boot.web.servlet.ServletRegistrationBean;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import javax.servlet.Servlet;

import java.util.Map;

@Configuration

public class RabbitConfiguration {

@Value("${proxy.servlet_url}")

private String servlet_url;

@Value("${proxy.target_url}")

private String target_url;

@Bean

public Servlet createProxyServlet(){

return new ProxyServlet();

}

@Bean

public ServletRegistrationBean proxyServletRegistration(){

ServletRegistrationBean registrationBean = new ServletRegistrationBean<>(createProxyServlet(), servlet_url);

//设置网址以及参数

Map params = ImmutableMap.of(

"targetUrl", target_url,

"log", "true");

registrationBean.setInitParameters(params);

return registrationBean;

}

}