华为USG6000V防火墙安全策略用户认证

目录

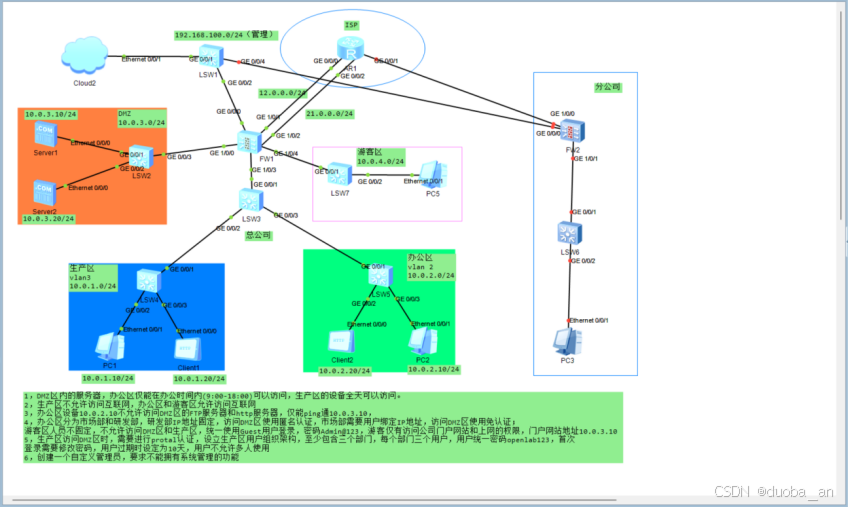

一、实验拓扑图

二、要求

三、IP地址规划

四、实验配置

1🤣防火墙FW1web服务配置

2.网络配置

要求1:DMZ区内的服务器,办公区仅能在办公时间内(9:00-18:00)可以访问,生产区的设备全天可以访问

要求2:生产区不允许访问互联网,办公区和游客区允许访问互联网

要求3:办公区设备10.0.2.10不允许访问DMZ区的FTP服务器和http服务器,仅能ping通10.0.3.10

要求4:办公区分为市场部和研发部,研发部IP地址固定,访问DMZ区使用匿名认证,市场部需要用户绑定IP地址,访问DMZ区使用免认证;游客区人员不固定,不允许访问DMZ区和生产区,统一使用Guest用户登录,密码Admin@123,游客仅有访问公司门户网站和上网的权限,门户网站地址10.0.3.10

要求5:生产区访问DMZ区时,需要进行protal认证,设立生产区用户组织架构,至少包含三个部门,每个部门三个用户,用户统一密码openlab123,首次登录需要修改密码,用户过期时设定为10天,用户不允许多人使用

要求6:创建一个自定义管理员,要求不能拥有系统管理的功能

一、实验拓扑图

二、要求

1,DMZ区内的服务器,办公区仅能在办公时间内(9:00-18:00)可以访问,生产区的设备全天可以访问。

2,生产区不允许访问互联网,办公区和游客区允许访问互联网

3,办公区设备10.0.2.10不允许访问DMZ区的FTP服务器和http服务器,仅能ping通10.0.3.10,

4,办公区分为市场部和研发部,研发部IP地址固定,访问DMZ区使用匿名认证,市场部需要用户绑定IP地址,访问DMZ区使用免认证;

游客区人员不固定,不允许访问DMZ区和生产区,统一使用Guest用户登录,密码Admin@123,游客仅有访问公司门户网站和上网的权限,门户网站地址10.0.3.10

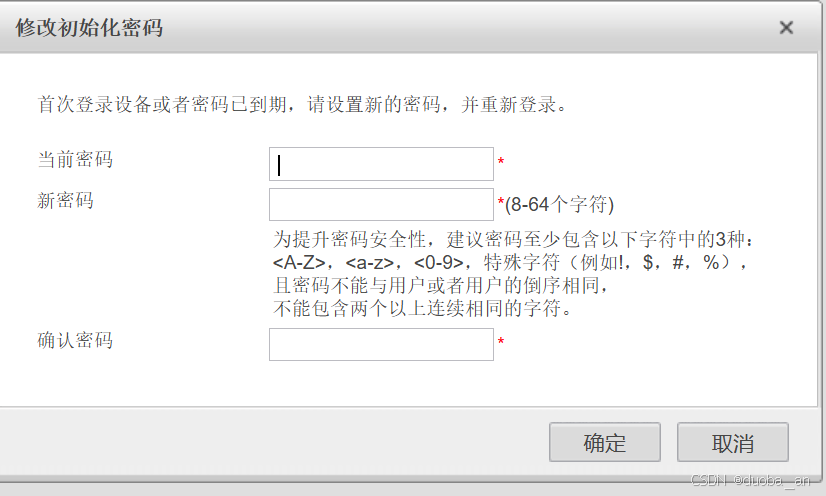

5,生产区访问DMZ区时,需要进行protal认证,设立生产区用户组织架构,至少包含三个部门,每个部门三个用户,用户统一密码openlab123,首次

登录需要修改密码,用户过期时设定为10天,用户不允许多人使用

6.创建一个自定义管理员,要求不能拥有系统管理的功能

(分公司的暂时不做)

三、IP地址规划

办公区:

划分在vlan2

IP地址:10.0.2.0/24网段

生产区:

划分在vlan3

IP地址:10.0.1.0/24网段

游客区:

IP地址:10.0.4.0/24

DMZ服务器区:

IP地址:10.0.3.0/24

外网专线:

联通:12.0.0.0/24

电信:21.0.0.0/24

环回模拟外网千千万万网段

1.1.1.1 32

防火墙管理:

IP地址:192.168.100.0/24

- 实验思路

- 首先要确保总司这边的网络能够正常通信

- 其次根据要求做相应的防火墙策略

四、实验配置

1😀交换机LSW3

[Huawei]vlan batch 2 3

#

interface GigabitEthernet0/0/3

port link-type access

port default vlan 2

#

interface GigabitEthernet0/0/2

port link-type access

port default vlan 3

#

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 2 to 3

#

1🤣防火墙FW1web服务配置

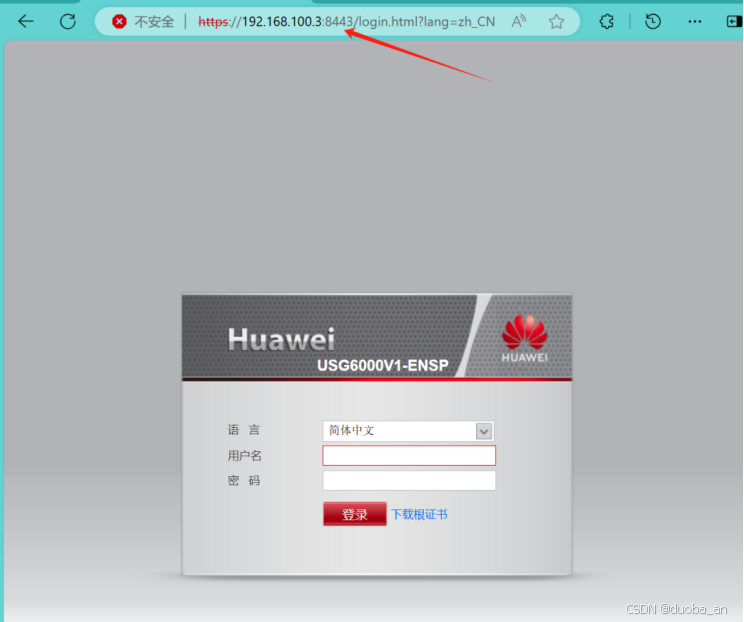

1.启动防火墙之后华为默认登录账号admin,密码:Admin@123;初次登录需要修改密码

2.进入管理口配置web服务登录设置

[USG6000V1-GigabitEthernet0/0/0]service-manage all permit

3.防火墙默认管理端口g0/0/0,管理地址为192.168.0.1/24 我这里修改了管理地址,再将本地的环回口配置在同一网段即可通信

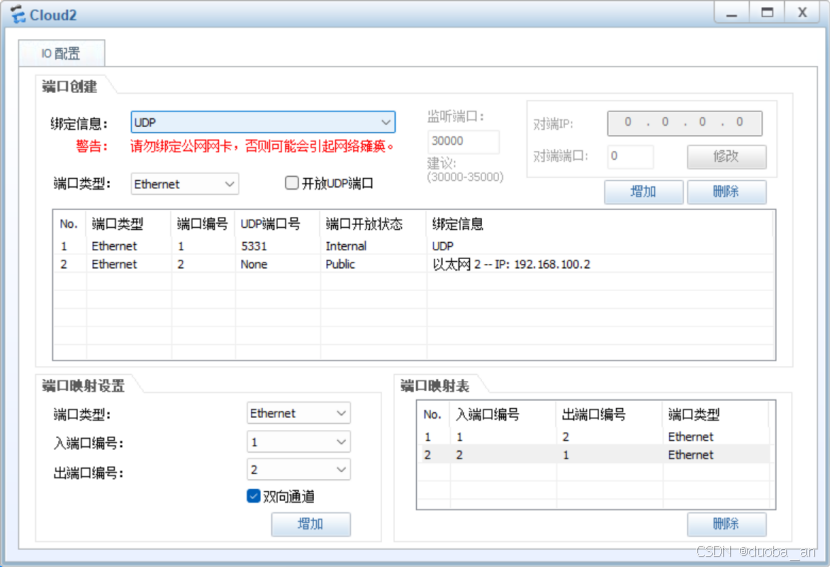

这里通过换回网卡连接将防火墙的管理端口连接到本地,通过web界面进行管理

4.在浏览器界面地址栏位置输入防火墙的管理地址即可登录

输入192.168.100.3

用户名使用admin

密码为修改之后的密码

登录之后进行设置界面

2.网络配置

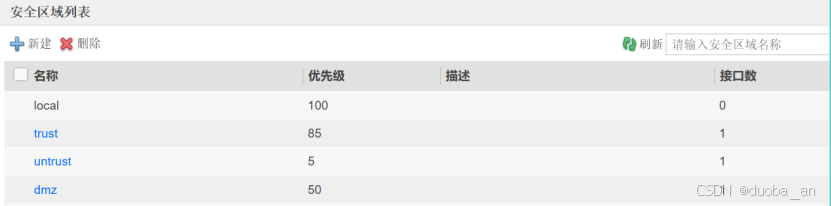

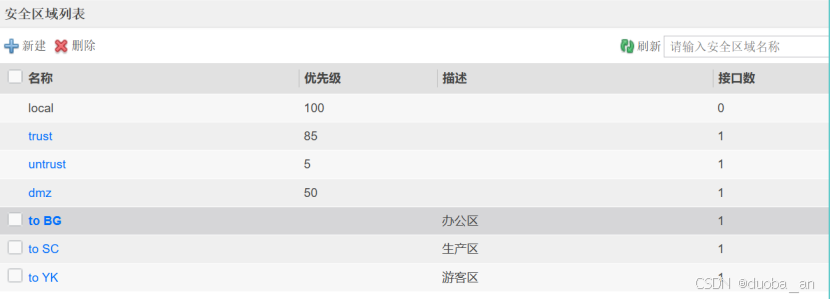

在网络-->接口-->安全区域首先划分出安全区域

默认有四个区域

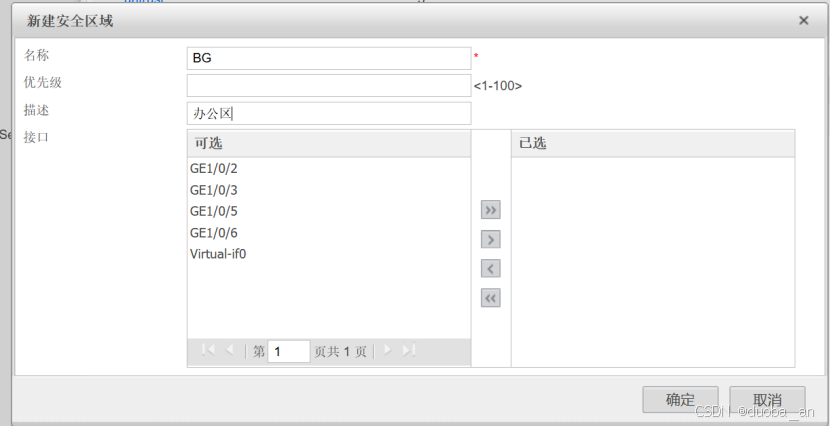

我们还需要划分出三个区域,分别是生产区、办公区、游客区(以办公区为例)

划分之后的区域

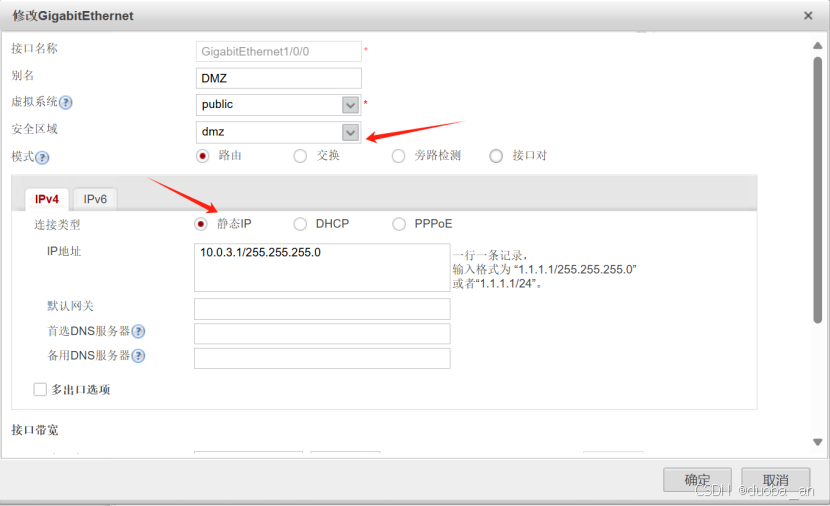

接口-->进行IP地址的设置

以DMZ区为例:

DMZ区连接防火墙的G1/0/0,所以点GE1/0/0接口进行设置

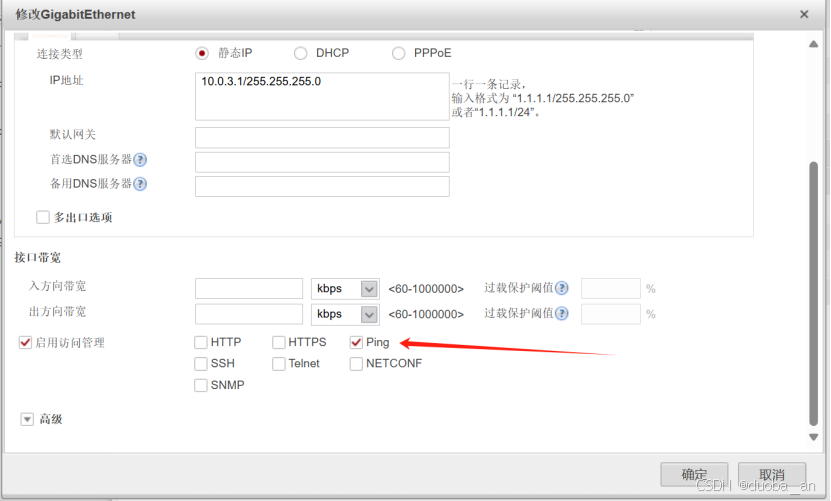

这里最好先将启动访问管理里的ping勾选,方便测试,后期为了安全可以取消勾选

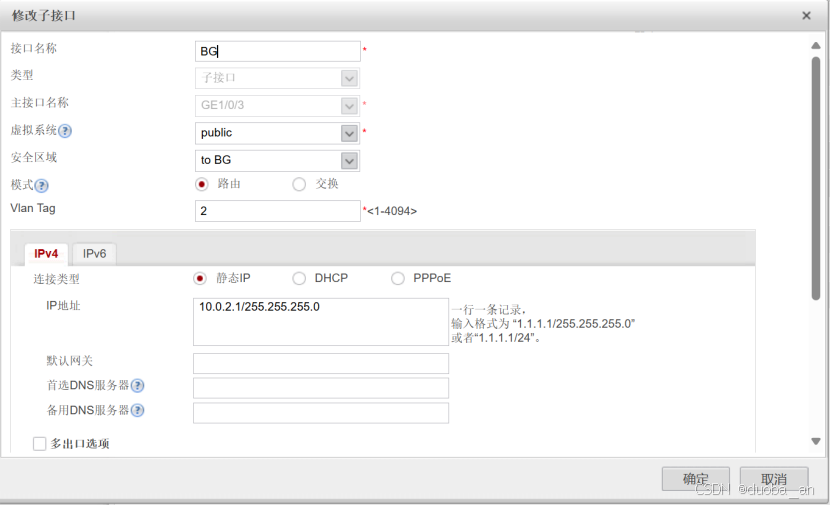

而生产区和办公区要在不同的vlan,这里充当网关,所以我们可以使用子接口

新建-->

其他几个区域也是类似的配置方法,配完之后的

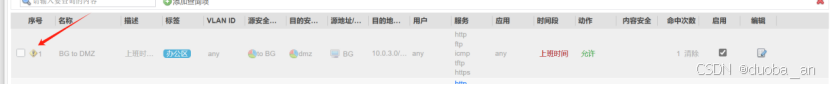

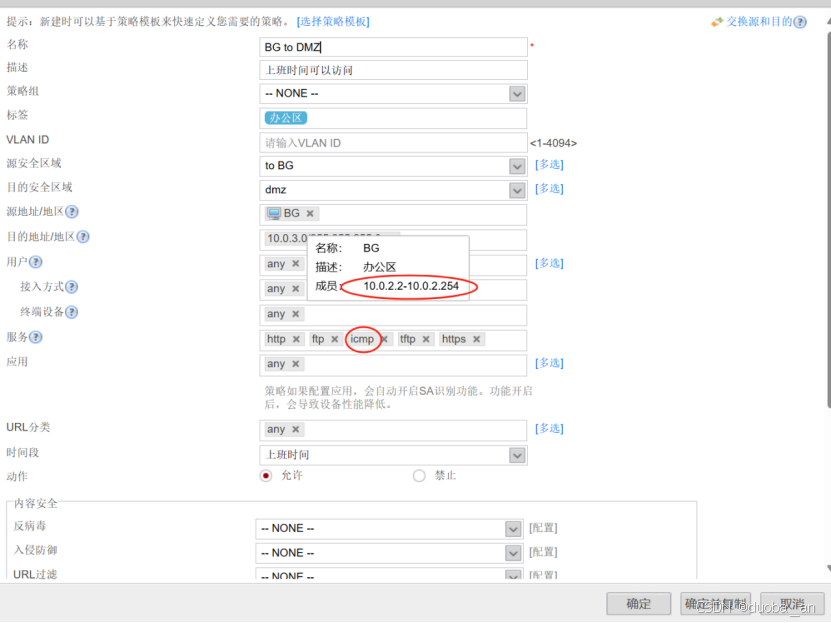

要求1:DMZ区内的服务器,办公区仅能在办公时间内(9:00-18:00)可以访问,生产区的设备全天可以访问

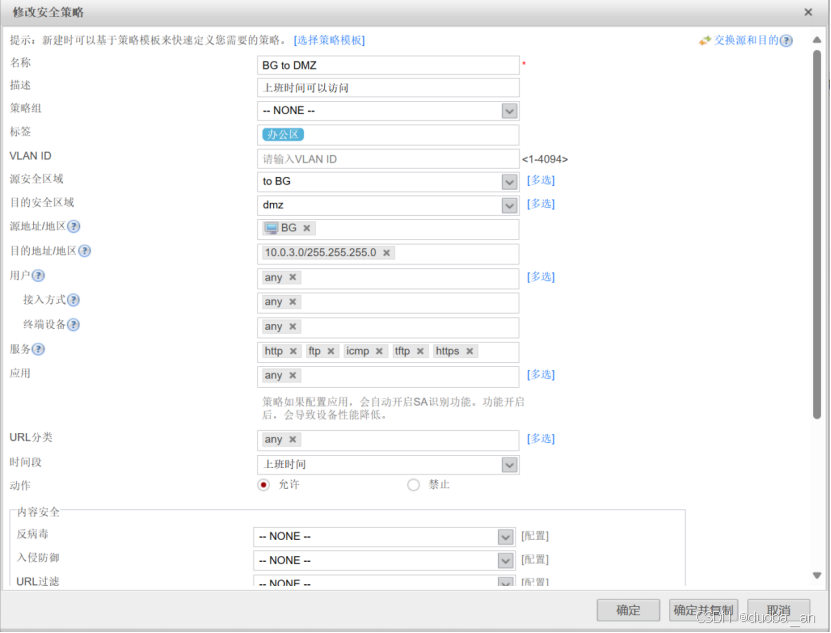

(1)要求1说让办公区在工作时间能够访问DMZ区,那就新建安全策略

策略-->安全策略-->新建安全策略

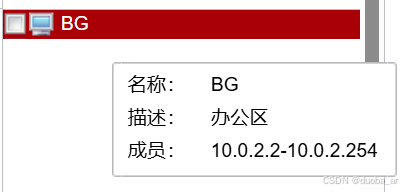

注意:源安全区域选之前建好的办公区,目的区选DMZ区,源地址写办公区的IP地址

源地址-->新建-->新建地址

目的地址可以直接填写DMZ区的IP地址,也可以新建地址都行,用户这里先不写,后面在进行修改,服务这里因为是服务器区,所以我们要勾选我们需要的服务,不需要的我们就不勾选,默认这边就访问了其他的服务,时间段这里新建时间段,选我们工作期间的时间,动作选允许,之后选确定。

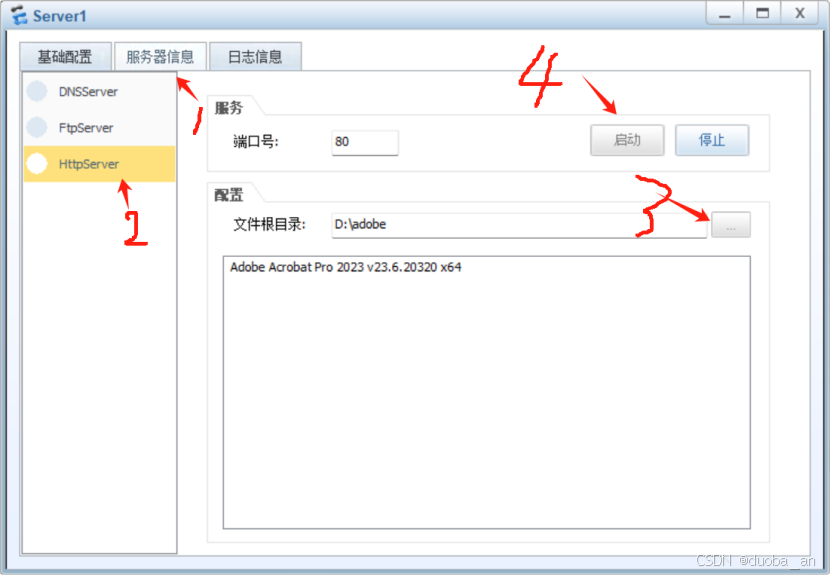

我们现在可以区服务器上开启http服务,(服务器要配置IP地址及网关)

我要到的一个问题:

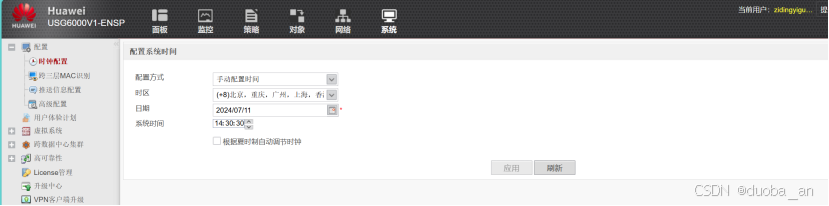

再配置玩策略之后,策略显示

这是我设置的是上班时间为09:00-18:00,但是这里的系统时间忘记设置,系统时间现在不在上班时间,所以这个策略就没有生效。这里需要设置一下系统时间

系统-->配置-->时钟配置-->配置方法

选从本地系统同步时间,点击应用,这时策略才会生效,我们才能正常访问服务器

(2)生产区全天都能访问DMZ 区

这里我的思路和之前一样,只是在新建策略时将时间段改为any,就能正常访问。

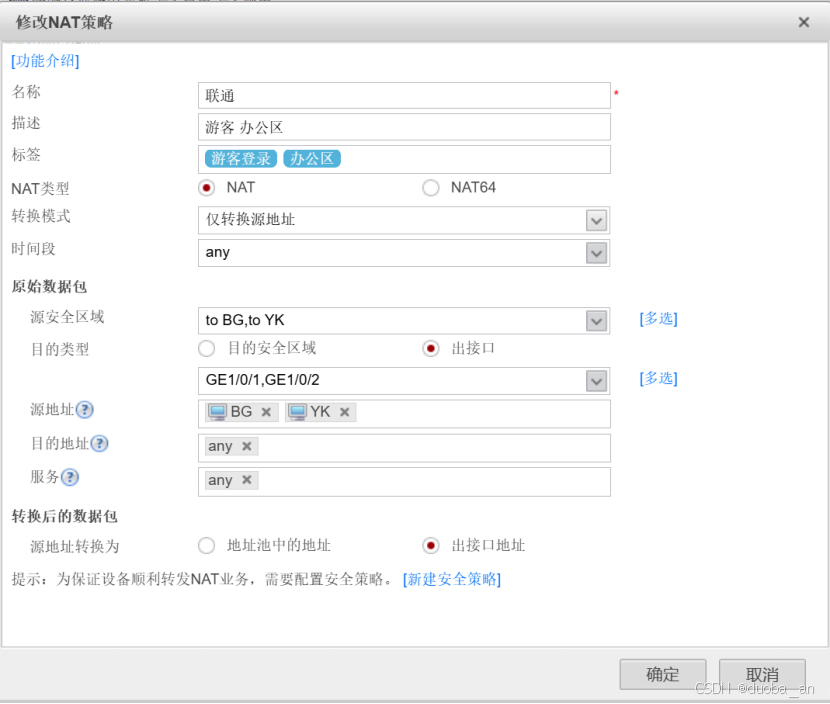

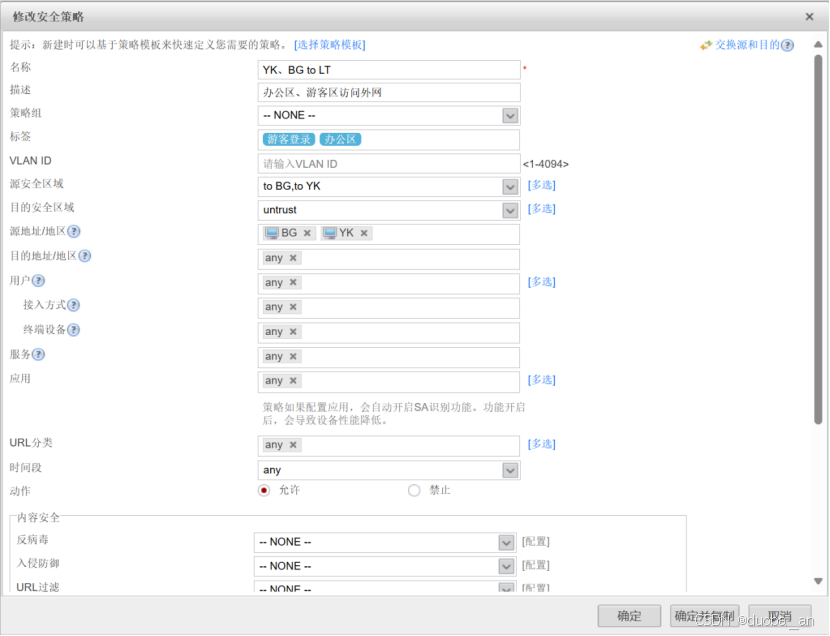

要求2:生产区不允许访问互联网,办公区和游客区允许访问互联网

(1)生产区不允许访问互联网,而华为防火墙这里默认都是拒绝访问,而办公区和游客区允许访问互联网,那我们只需要放通办公区和游客区就行。

这里我选用NAT技术

这是连接联通专线的接口,安全区域选择untrust区,默认网关指向ISP,路由表中会产生有一条缺省指向联通专线,

策略

策略-->NAT策略-->新建

策略-->安全策略-->新建安全策略

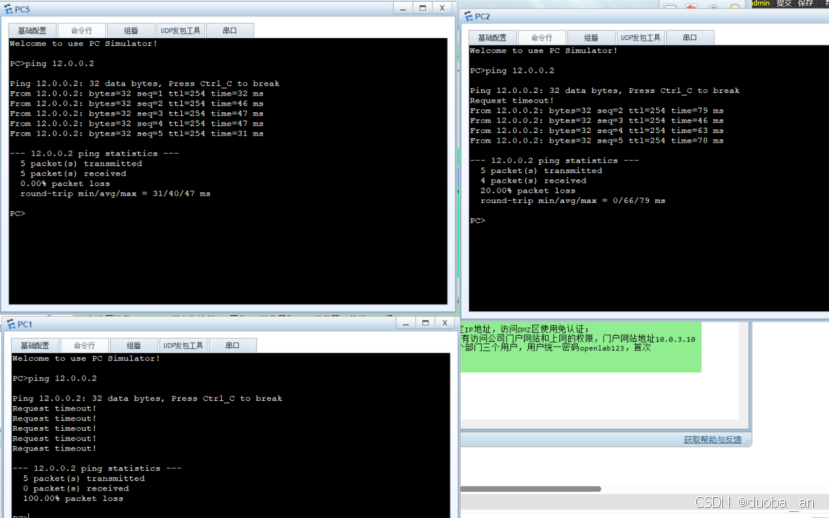

这样我们就可以正常访问外网,而生产区访问不了

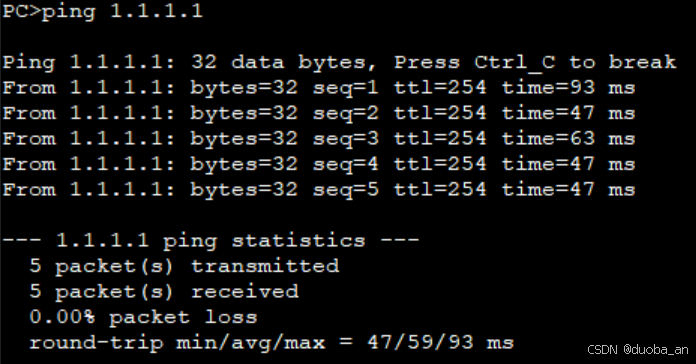

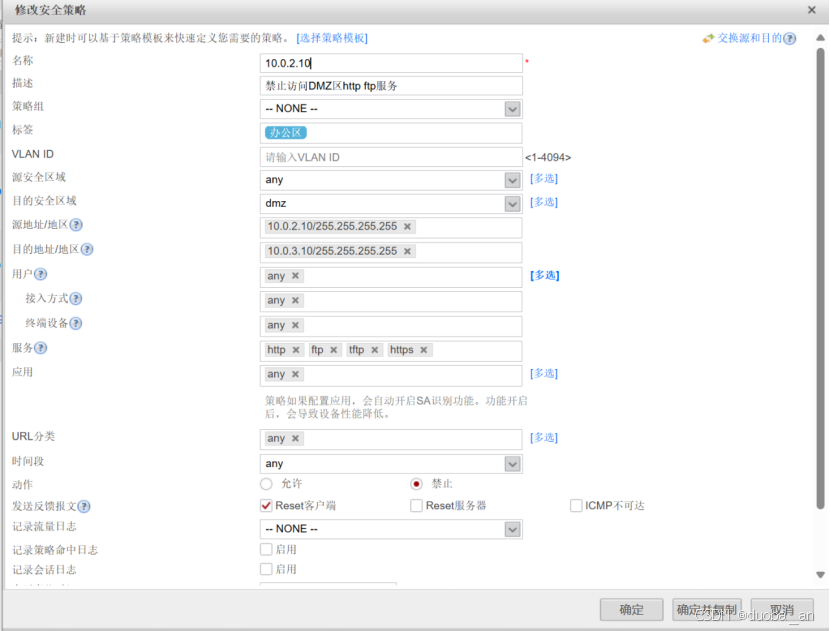

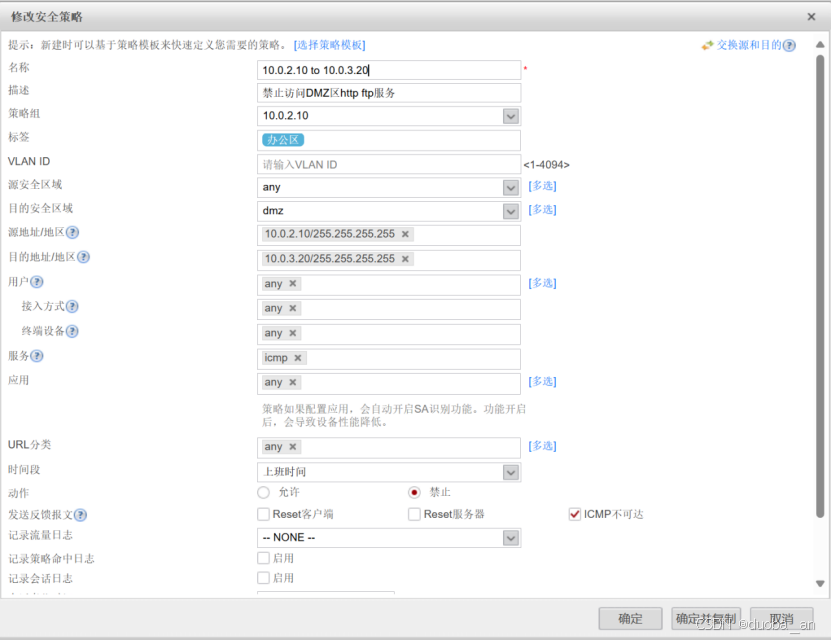

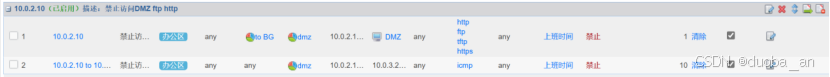

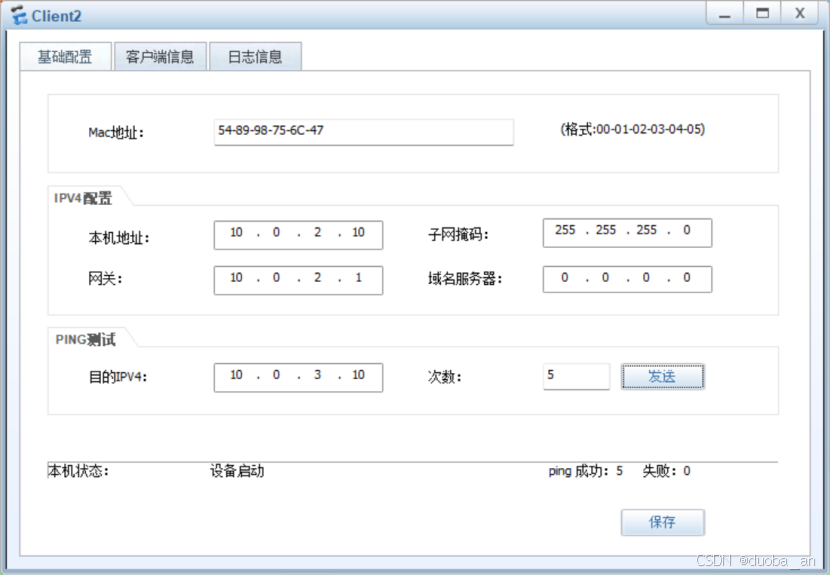

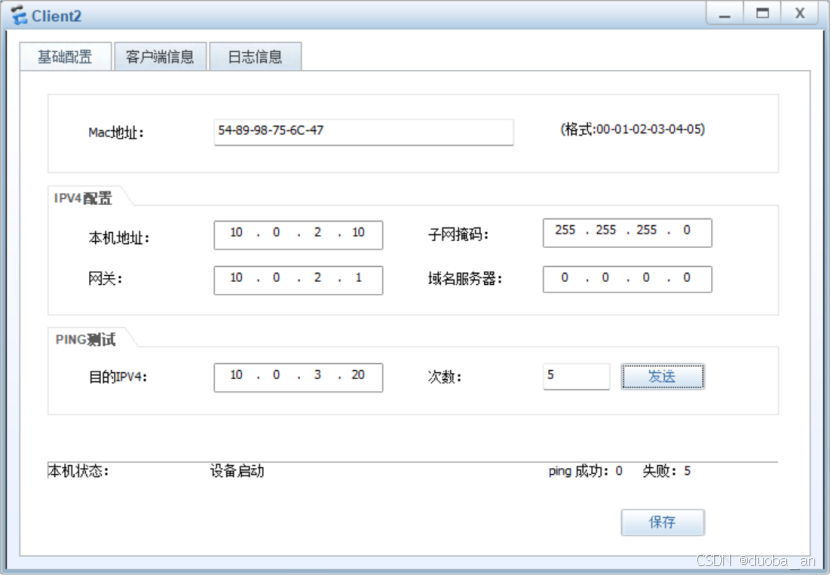

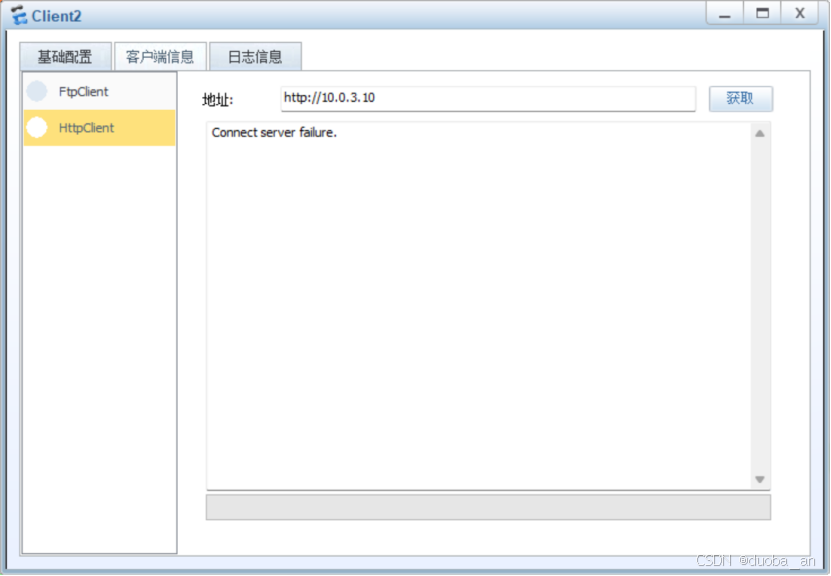

要求3:办公区设备10.0.2.10不允许访问DMZ区的FTP服务器和http服务器,仅能ping通10.0.3.10

这里单拎出来做了策略

放第一位,因为这个策略是自上向下匹配,我将ftp、http服务和其他服务器的访问都禁止掉,仅ping10.0.3.10再做一个策略

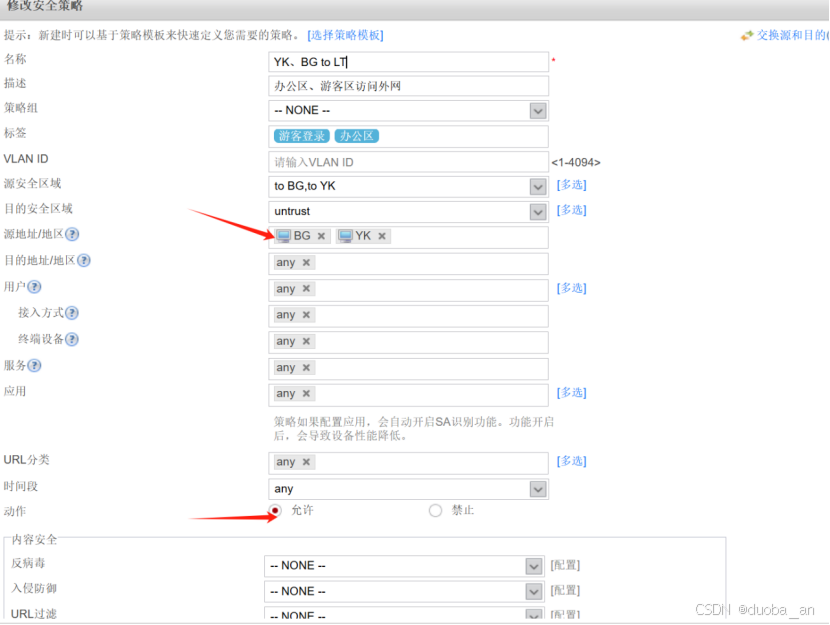

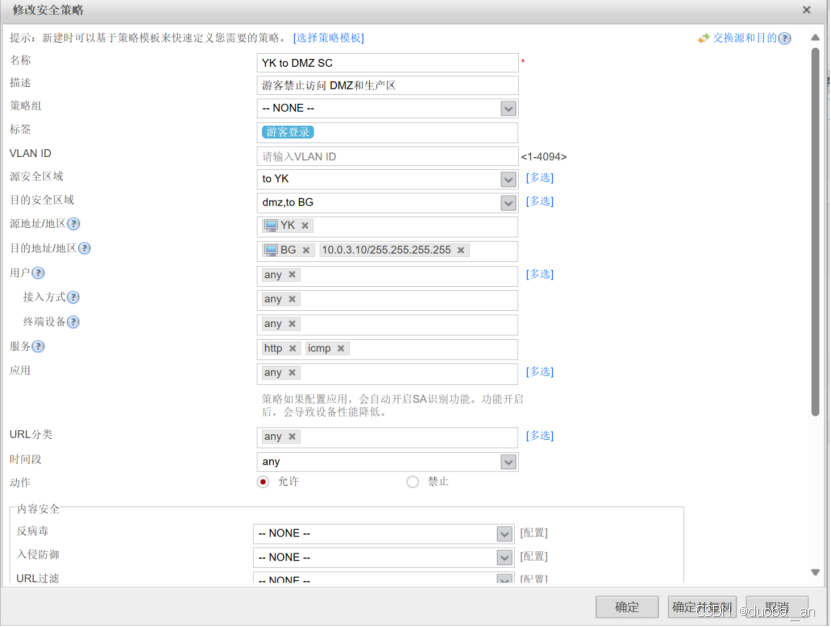

要求4:办公区分为市场部和研发部,研发部IP地址固定,访问DMZ区使用匿名认证,市场部需要用户绑定IP地址,访问DMZ区使用免认证;游客区人员不固定,不允许访问DMZ区和生产区,统一使用Guest用户登录,密码Admin@123,游客仅有访问公司门户网站和上网的权限,门户网站地址10.0.3.10

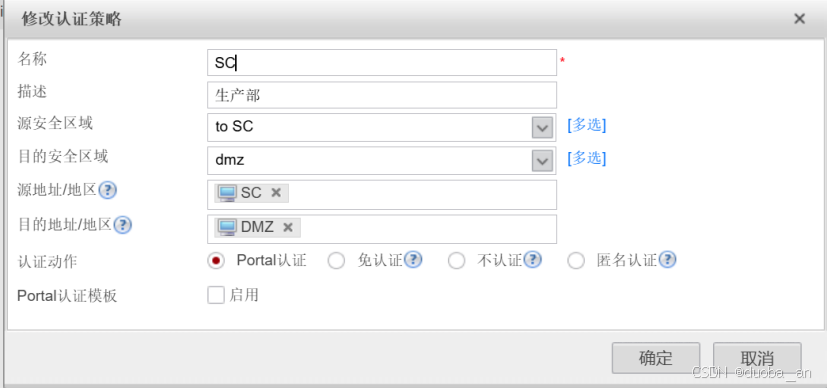

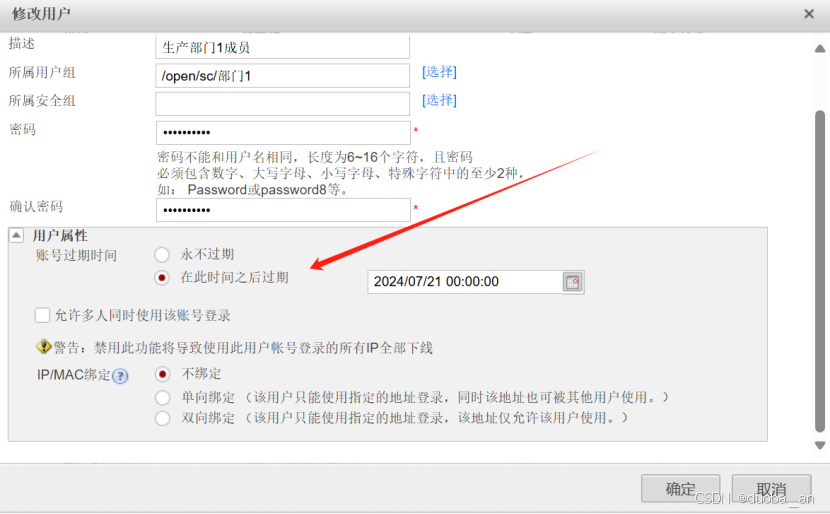

要求5:生产区访问DMZ区时,需要进行protal认证,设立生产区用户组织架构,至少包含三个部门,每个部门三个用户,用户统一密码openlab123,首次登录需要修改密码,用户过期时设定为10天,用户不允许多人使用

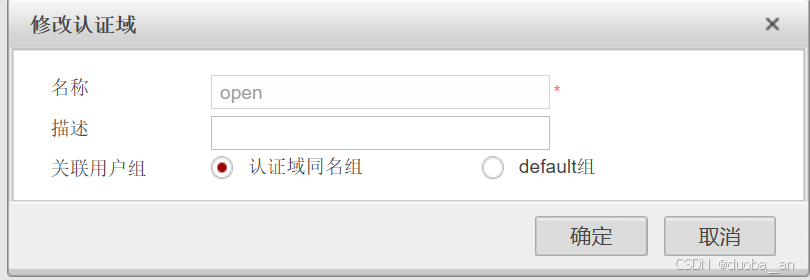

这里要对用户登录进行认证,那就创建用户,先创认证域,再加入用户

对象-->用户-->认证域-->新建

创建完之后这里会出现一个认证域

进去我们创建用户

Open-->新建

先创用户组,再创各个部门,再创用户同时将用户加入对应的用户组这样方便以后的管理

这里用到了新建用户组,批量新建用户,新建用户。

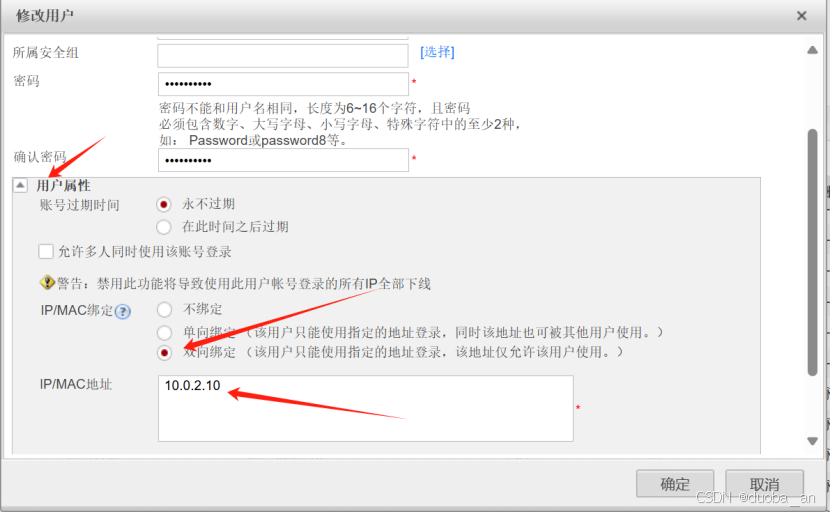

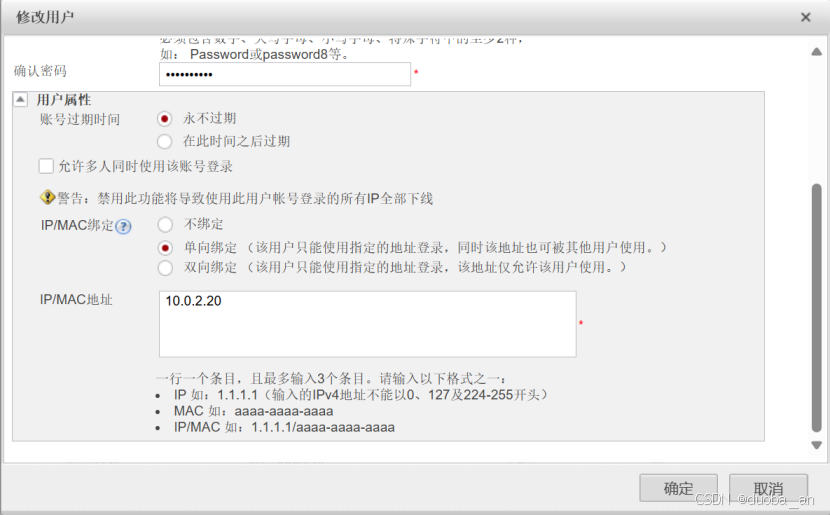

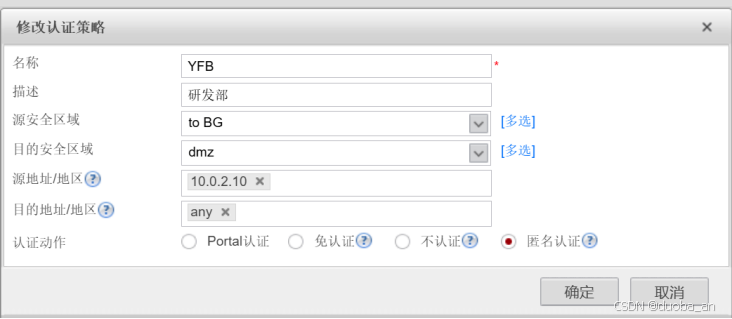

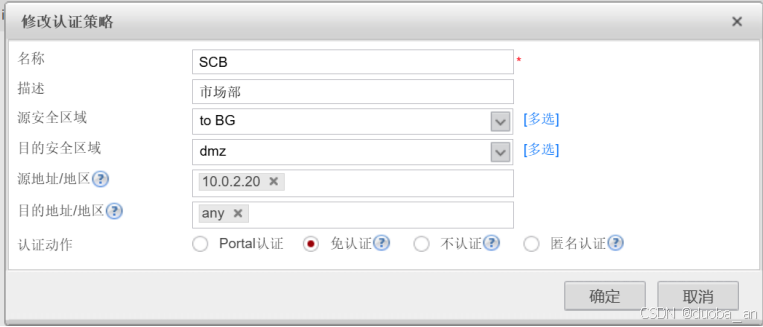

题中要求研发部IP地址固定,这里选单向绑定;市场部需要用户绑定IP地址,这里选双向绑定,该IP地址只能该用户登录,其他用户想用这台主机是不行的,即为固定IP

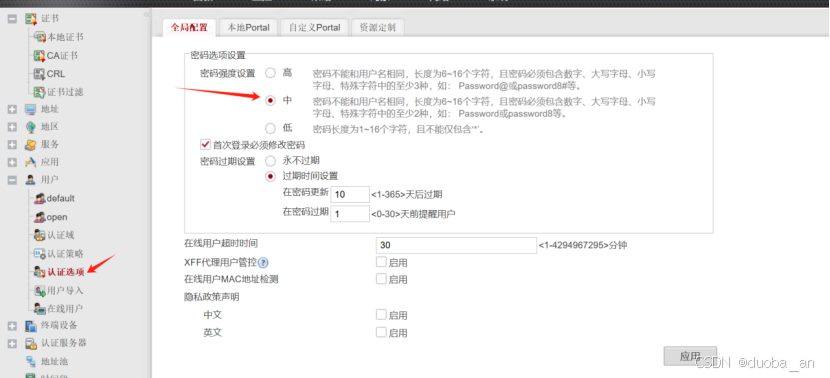

这里有个小点是:要求密码设为openlan123,但是默认设置要求大小写加数字,我们将密码这里设为中级,使用小写加数字就可以设置

配置认证策略,题中说研发部去访问DMZ区使用匿名登录,而市场部使用免认证,生产部访问进行protal认证,如图配置

账号国企时间在创建用户时设置,在用户属性选项中,要求设置为10天,不允许多人使用,

这些要求都在这里进行设置即可。

游客账号设置

同时允许多人登录这个账号

游客仅有访问公司门户和上网的权限,这里游客不能访问DMZ和生产区,那我们就只放通办公区和门户网站

这样其他的服务就通不了咯,同时他们还能访问外网

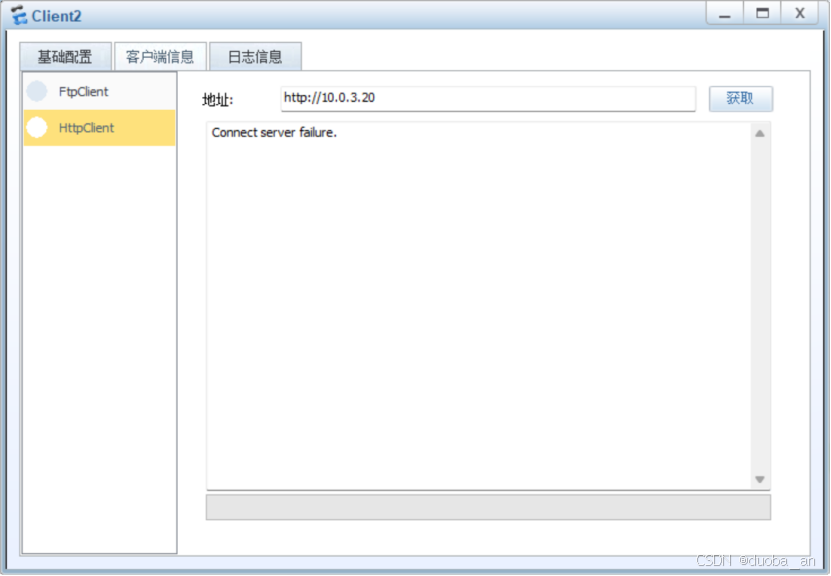

验证:

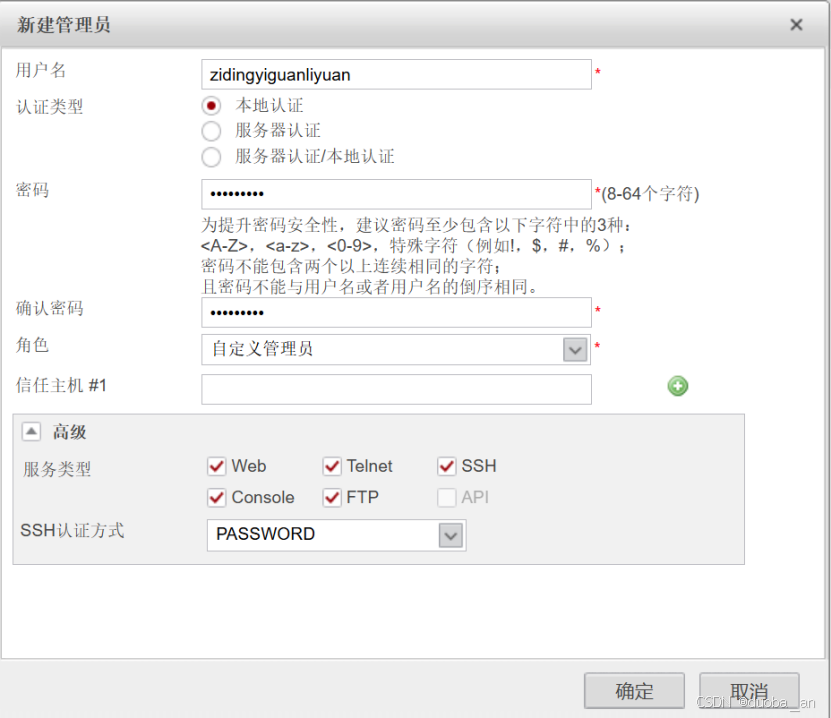

要求6:创建一个自定义管理员,要求不能拥有系统管理的功能

系统-->管理员-->管理员角色创建

新建管理员

权限发生变化

实验到这里就全部做完了,不完美的就是这里的用户验证不完全,不知道做的配置和策略能不能完全成功。其他的思路只要清晰,这个配置起来不难吧!