获取客户端的真实IP(而非代理服务器IP) 的一个实例

温馨提示:这篇文章已超过645天没有更新,请注意相关的内容是否还可用!

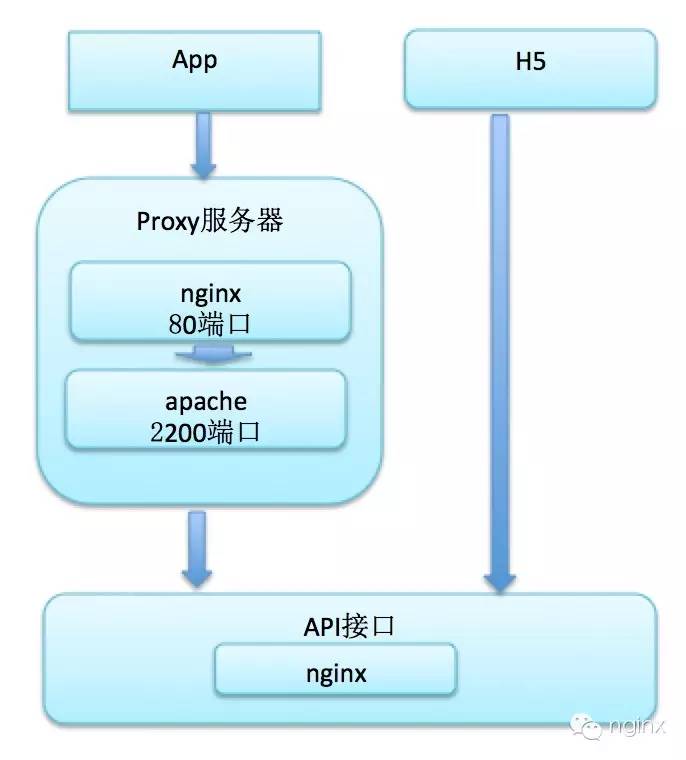

先了解一下问题所属项目:

api接口由php开发。

proxy服务由java开发,部署在proxy的tomcat服务下。

现在说一下遇到的问题:

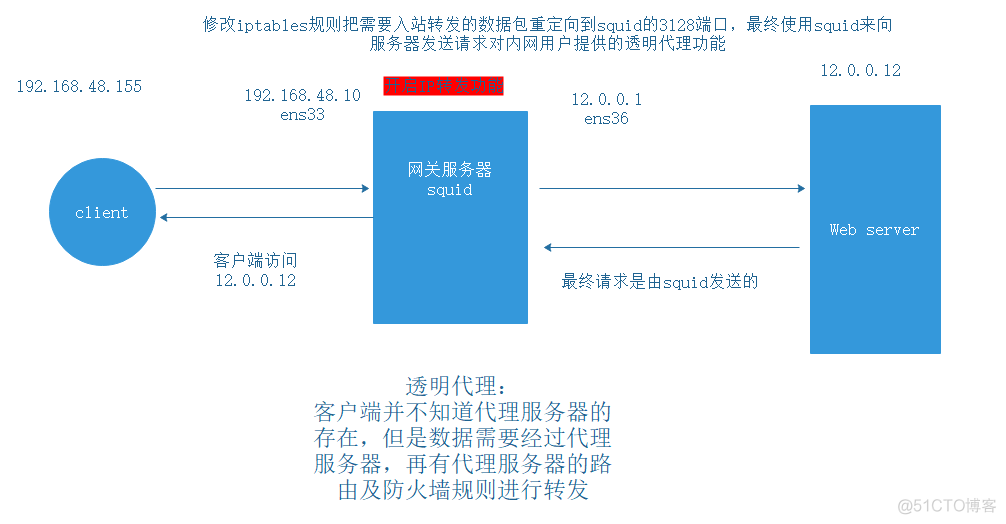

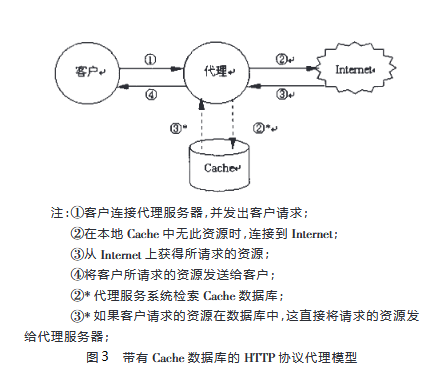

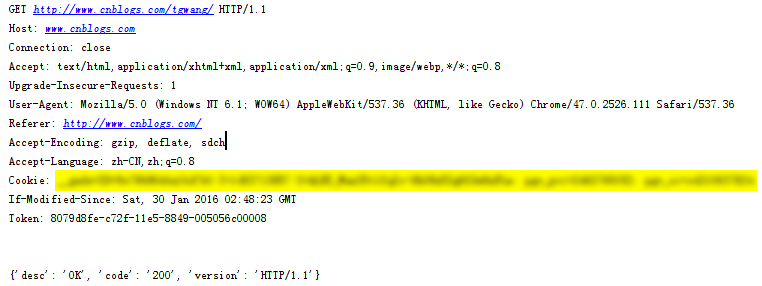

在api程序中,某个业务场景需要通过获取用户app的真实ip,因为中间通过代理代理服务器,用

REMOTE_ADDR 头信息肯定获取不到app的ip,从google上查询http请求的头信息字段HTTP-X-FORWARDED-FOR存储的是客户端的原始ip地址,试了试还是不行,这样获取的还是代理服务器的ip地址。

解决思路:

1.有没有其它头信息字段是保存源头ip的?答案:没有。

2. Proxy程序通过HTTP-X-FORWARDED-FOR能否获取到客户端的ip呢?

去真实打log查看之前,想当然以为肯定是可以的,但是结果却使不可以。是因为app访问代理服务器的程序是部署在apache下的,但是中间经历了同样在代理服务器上的nginx反向代理,这样就导致proxy程序获取的HTTP-X-FORWARDED-FOR其实是apache服务的ip地址。

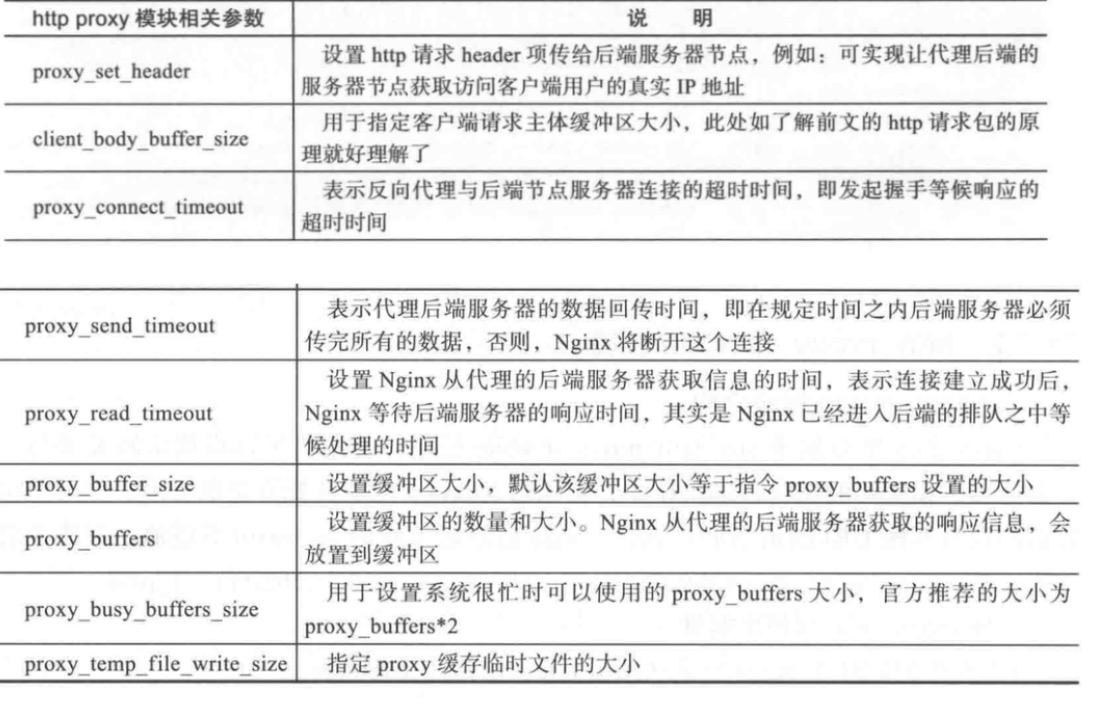

那能不能把app至nginx请求的HTTP-X-FORWARDED-FOR值转给apache呢?答案是肯定的,通过对nginx的代理配置进行简单修改即可, proxy服务器上nginx配置如下(红色字体的语句是加上的,解决了该问题):

server {

listen 80;

server_name ***.com;

location ~ /{

proxy_set_header Connection "";

proxy_set_header Host $host;

proxy_set_header X-Forwarded-For $http_x_forwarded_for;

proxy_pass http://**proxy;

}

}

upstream wdproxy{

server **.**.**.**:2200 max_fails=2 fail_timeout=30s;

}

3.通过上一步,可以保证在proxy的程序中能获取正确的包含app真实ip的HTTP-X-FORWARDED-FOR头信息了,那么在向api服务器发请求时,通过程序语句设置HTTP-X-FORWARDED-FOR为这个正确的值不就ok了吗!!!

想着容易,可以实现又遇到了困难代理服务器网,发现tomcat的request根本没有提供set**方法,也就是没法去自己设置发出http请求的头信息。

4.没关系,实现功能是最重要的,哪怕不是那么完美。既然不能设置头信息,通过一个普通的请求参数总可以吧,于是在proxy应用程序向api的所有请求中代理服务器网,增加一个叫做x-forwarded-for的参数,在api程序中轻松获取到,然后结合具体场景进行使用就ok了。

相关话题:

这种通过HTTP-X-FORWARDED-FOR头信息获取ip的方式其实是存在安全问题的,因为用户可以伪造这个头信息,甚至能进行sql注入攻击。例如:我们经常遇到网上投票的场景,都需要根据ip防止恶意多投,如果只是采用HTTP-X-FORWARDED-FOR来获取真实ip,就会遇到问题。总之一个技术方案的好与坏要结合具体场景来看。