加密/解密--数字信封/数字签名/数字证书

what

加密

加密:加密就是对原来为明文的文件或数据按某种算法进行处理,使其成为一 段不可读的代码,通常称为 “密文”。从而达到保护数据不被非法窃取的目的。

解密

数据加密的逆向过程,将加密的数据转换为明文

加/解密工作机制

对称密钥算法(共享密钥算法)

---使用同一个密钥对数据进行加密和解密

这就意味着对称加密技术要通信双方需要事先共享相同的密钥,若攻击者得到私钥就能截获密文直接读取明文

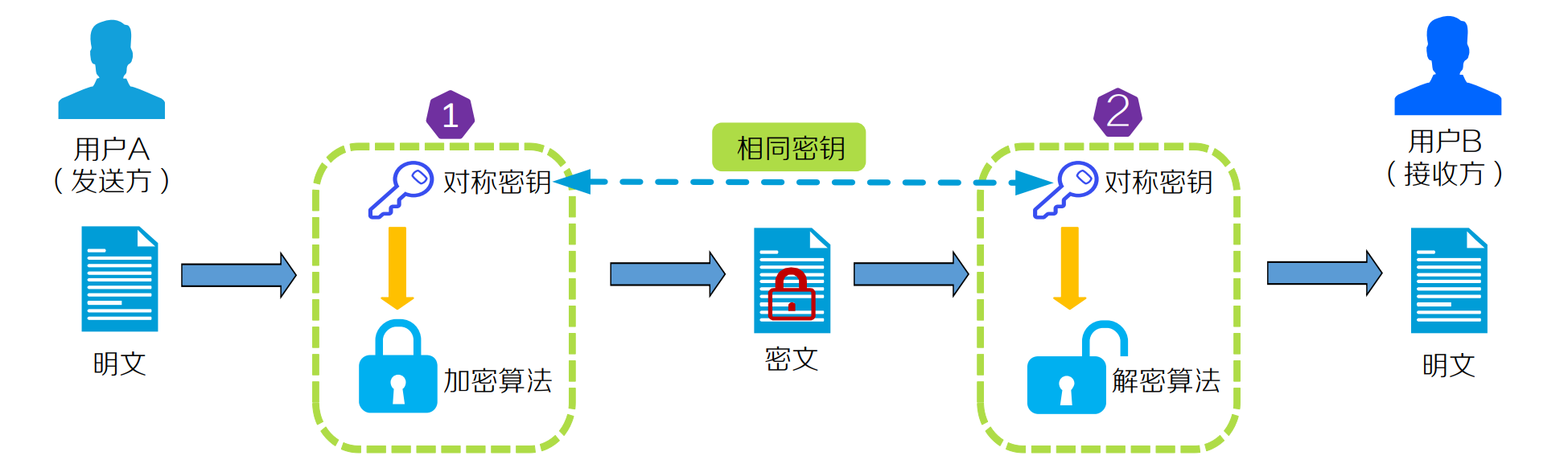

用户A和用户B协商好对称密钥后,加解密过程如下:

① 用户A使用对称密钥将明文加密,并将密文发送给用户B。

② 用户B收到密文后,用对称密钥对密文进行解密,得到最初的明文。

非对称密钥算法(公钥密钥算法)

----每个用户都要两个密钥:对外界所有人公开的公钥,只有自己知道的私钥

前者用于加密,后者用于解密

发送方以接收方的公钥 作为加密密钥,接收方使用自己的私钥作为解密密钥

① 用户A使用用户B的公钥对明文加密,并将密文发送给用户B。

② 用户B收到密文后,用自己的私钥对密文进行解密,得到最初的明文

衍生技术

数字信封--双重加密保障

发送方A首先利用对称密钥加密要发送给接收方B的明文,再利用B的公钥加密对称密钥。被接收方公钥加密后的对称密钥被称为数字信封(这个信封里的内容是对称密钥加密过的明文)

----B收到A发来的信息,必须先用自己私钥解密数字信封,得到对称密钥,才能利用对称密钥解密收到的信息

① 用户A使用对称密钥对明文加密,生成密文。

② 用户A使用用户B的公钥加密对称密钥,生成数字信封。

③ 用户A将数字信封和密文信息一起发送给用户B 。

④ 用户B接收到用户A发送的加密信息后,使用自己的私钥打开数字信封,得到对 称密钥。

⑤ 用户B使用对称密钥对密文进行解密,得到最初的明文。

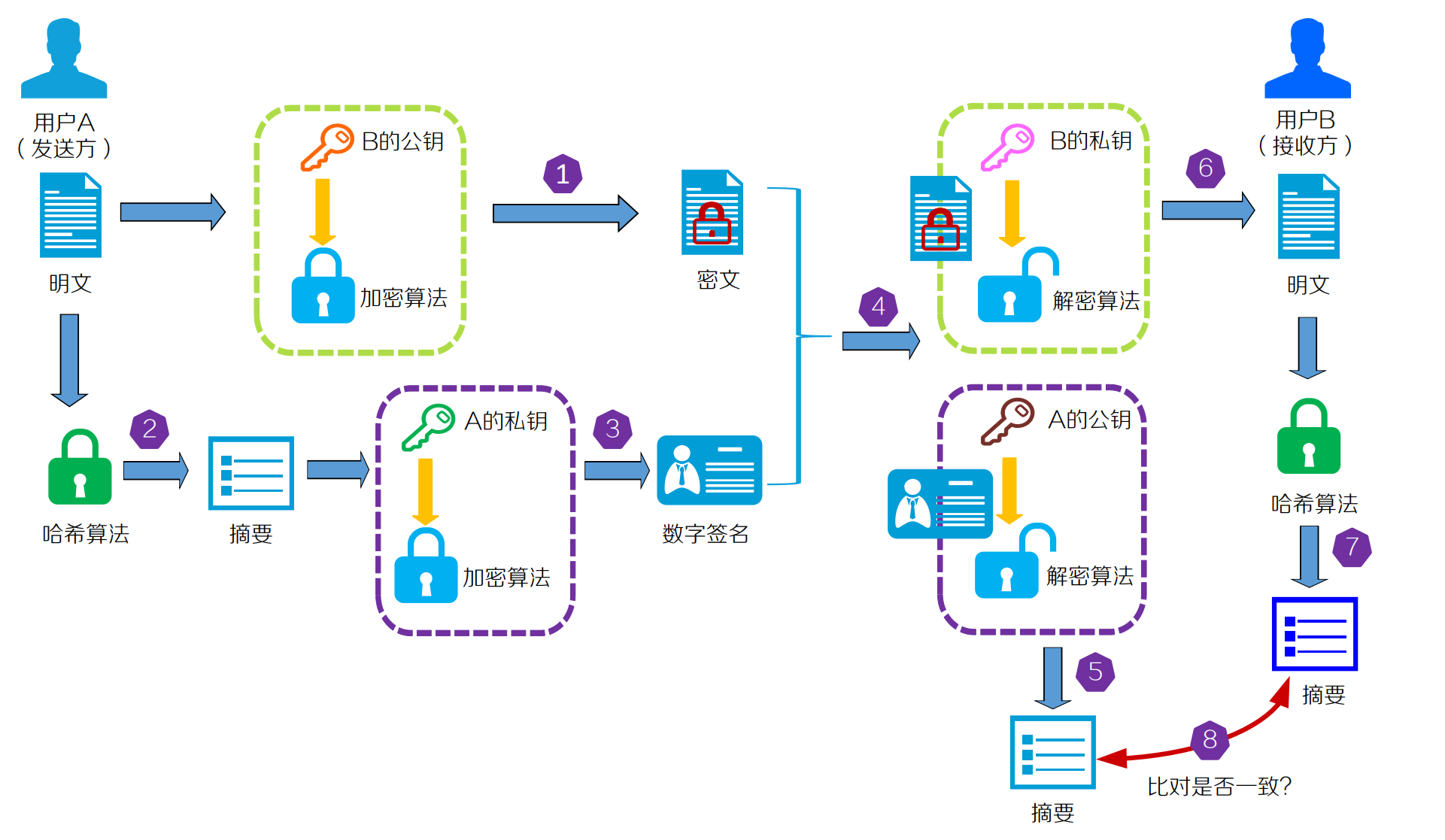

数字认签名---验证接收方明确数据没被篡改

发送方不仅通过非对称加密技术对明文加密,并且为了保证接收方能验证数据没被篡改(完整性)会将明文直接进行哈希技术得到摘要(不可逆性)。

接收方解密密文后,为验证内容完整性用相同的哈希算法来对解密得到的明文进行哈希计算生成摘要值。若B生成的摘要值与A发送的摘要值相同则证明内容没有被篡改。

① 用户A使用用户B的公钥对明文加密,生成密文。

② 用户A使用哈希算法对明文进行哈希计算,生成摘要信息。

③ 用户A使用自己的私钥对摘要信息进行加密,生成数字签名。

④ 用户A将密文和数字签名一起发送给用户B。

⑤ 用户B使用用户A的公钥对数字签名进行解密,得到摘要信息。

⑥ 用户B接收到用户A的加密信息后,使用自己的私钥对密文进行解密,得到最初 的明文。

⑦ 用户B使用与用户A相同的哈希算法对明文进行哈希计算,生成摘要信息。

⑧ 用户B将生成的摘要信息与从A收到的摘要信息进行比对。

• 如果一致,表示明文未经过篡改,则接受明文。

• 如果不一致,表示明文被篡改过,则丢弃明文。

数字证书---验证公钥来源的可靠性

若攻击者直接将B存储的A的公钥更改为自己的公钥,这样攻击者发送伪造的信息给B,B能正常解密读取,但是在B看来这些信息都是A正常发送的。

为了确保公钥来源的可靠性, 公钥需要经过权威机构CA (Certificate Authority,证书颁发机构)认证后,才能被认为是可靠的

数字证书机构充当了第三方可信的中介,验证证书持有人的身份并签署证书,从而保证公钥的有效性。这样,其他用户可以通过验证证书的签名来确保公钥的真实性和完整性,从而建立起安全的通信。

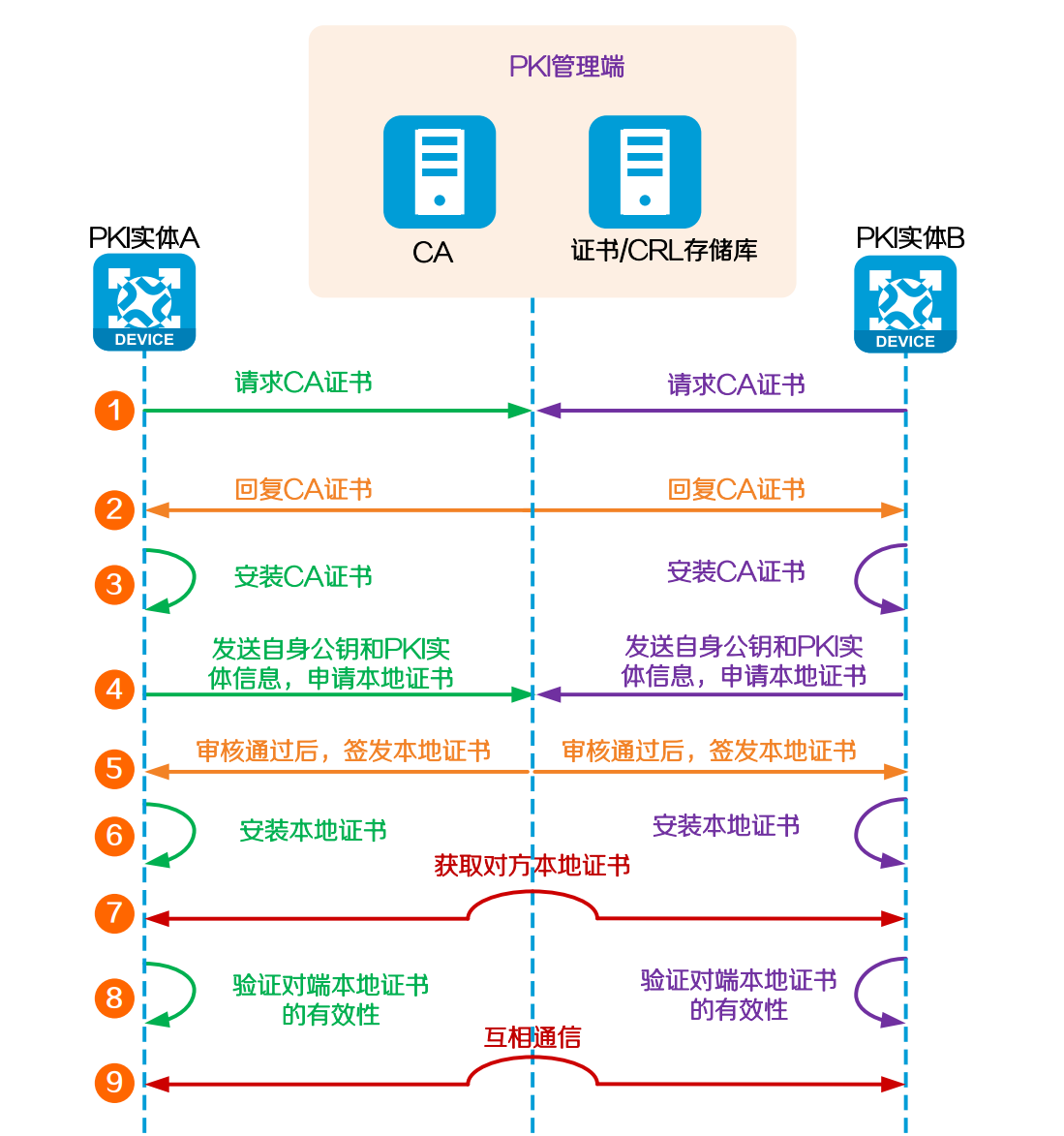

PKI

PKI(Public Key Infrastructure,公钥基础设施)是一种通用性的安全基础设施,它利用公钥理论和技术来实现并提供信息安全服务。在通信过程中,通过PKI可以实现身份认证、信息保密、数据完整性校验和 不可否认性保障。

配置PKI的目的就是为指定的PKI实体向CA申请一个本地证书,并由PKI实体(终端)对本地证书的有效性进行验证。