web安全学习笔记【19】——信息打点(9)

信息打点-红蓝队自动化项目&资产侦察&武器库部署&企查产权&网络空间[1]

|

#知识点: 1、业务资产-应用类型分类 2、Web单域名获取-接口查询 3、Web子域名获取-解析枚举 4、Web架构资产-平台指纹识别 ------------------------------------ 1、开源-CMS指纹识别源码获取方式 2、闭源-习惯&配置&特性等获取方式 3、闭源-托管资产平台资源搜索监控 ------------------------------------ 1、JS前端架构-识别&分析 2、JS前端架构-开发框架分析 3、JS前端架构-打包器分析 4、JS前端架构-提取&FUZZ 解决: 1、如何从表现中的JS提取价值信息 2、如何从地址中FUZZ提取未知的JS文件 3、如何从JS开放框架WebPack进行测试 ------------------------------------ 1、端口扫描-应用&协议 2、WAF识别-分类&识别 3、蜜罐识别-分类&识别 解决: 1、Web服务器&应用服务器差异性 2、WAF防火墙&安全防护&识别技术 3、蜜罐平台&安全防护&识别技术 ------------------------------------ 1、CDN服务-解释差异识别 2、CDN绕过-配置差异导致 3、CDN绕过-主动连接获取 4、CDN绕过-全网扫描获取 解决: 1、CDN服务对安全影响 2、CDN服务绕过识别手法 ------------------------------------ 1、CMS指纹识别-不出网程序识别 2、开发框架识别-PHP&Python&Java 3、开发组件识别-Java常见安全漏洞组件 解决: 1、CMS识别到后期漏洞利用和代码审计 2、开发框架识别到后期漏洞利用和代码审计 3、开发组件识别到后期漏洞利用和代码审计 ------------------------------------ 1、Web&备案信息&单位名称中发现APP 2、APP资产静态提取&动态抓包&动态调试 解决: 1、如何获取到目标APP信息 2、如何从APP信息中提取资产 ------------------------------------ 1、Web&备案信息&单位名称中发现小程序 2、小程序资产静态提取&动态抓包&动态调试 解决: 1、如何获取到目标小程序信息 2、如何从小程序中提取资产信息 ------------------------------------ 0、工具项目-红蓝队&自动化部署 1、工具项目-自动化侦查收集提取 2、工具项目-综合&网络空间&信息 #章节点 Web:语言/CMS/中间件/数据库/系统/WAF等 系统:操作系统/端口服务/网络环境/防火墙等 应用:APP对象/API接口/微信小程序/PC应用等 架构:CDN/前后端/云应用/站库分离/OSS资源等 技术:JS爬虫/敏感扫描/端口扫描/源码获取/接口泄漏等 技术:APK反编译/小程序解包反编译/动态调试APP&小程序等 技术:指纹识别/Github监控/CDN绕过/WAF识别/蜜罐识别等 #补充: CMS Discuz、WordPress、Ecshop、蝉知等 前端技术 HTML5、jquery、bootstrap、Vue等 开发语言 PHP、JAVA、Ruby、Python、C#,JS等 Web服务器 Apache、Nginx、IIS、lighttpd等 应用服务器: Tomcat、Jboss、Weblogic、Websphere等 数据库类型: Mysql、SqlServer、Oracle、Redis、MongoDB等 操作系统信息 Linux、windows等 应用服务信息: FTP、SSH、RDP、SMB、SMTP、LDAP、Rsync等 CDN信息 帝联、Cloudflare、网宿、七牛云、阿里云等 WAF信息 创宇盾、宝塔、ModSecurity、玄武盾、OpenRASP等。 蜜罐信息: HFish、TeaPot、T-Pot、Glastopf等 其他组件信息 fastjson、shiro、log4j、OA办公等 |

演示案例:

- 自动化-武器库部署-F8x

- 自动化-企查信息-AsamF

- 自动化-网络空间-[2] ENScan

- 自动化-综合架构-ARL&Nemo

#各类红蓝队优秀工具项目集合:

https://github.com/guchangan1/All-Defense-Tool

本项目集成了全网优秀的开源攻防武器项目,包含信息收集工具(自动化利用工具、资产发现工具、目录扫描工具、子域名收集工具、指纹识别工具、端口扫描工具、各种插件...),漏洞利用工具(各大CMS利用工具、中间件利用工具等项目...),内网渗透工具(隧道代理、密码提取...)、应急响应工具、甲方运维工具、等其他安全攻防资料整理,供攻防双方使用。如果你有更好的建议,欢迎提出请求。

#自动化-武器库部署-F8x

项目地址:https://github.com/ffffffff0x/f8x

1、介绍:

一款红/蓝队环境自动化部署工具,支持多种场景,渗透,开发,代理环境,服务可选项等.

2、配置:

通过 CF Workers 下载 [推荐]

wget : wget -O f8x https://f8x.io/

curl : curl -o f8x https://f8x.io/

3、使用:见项目文档

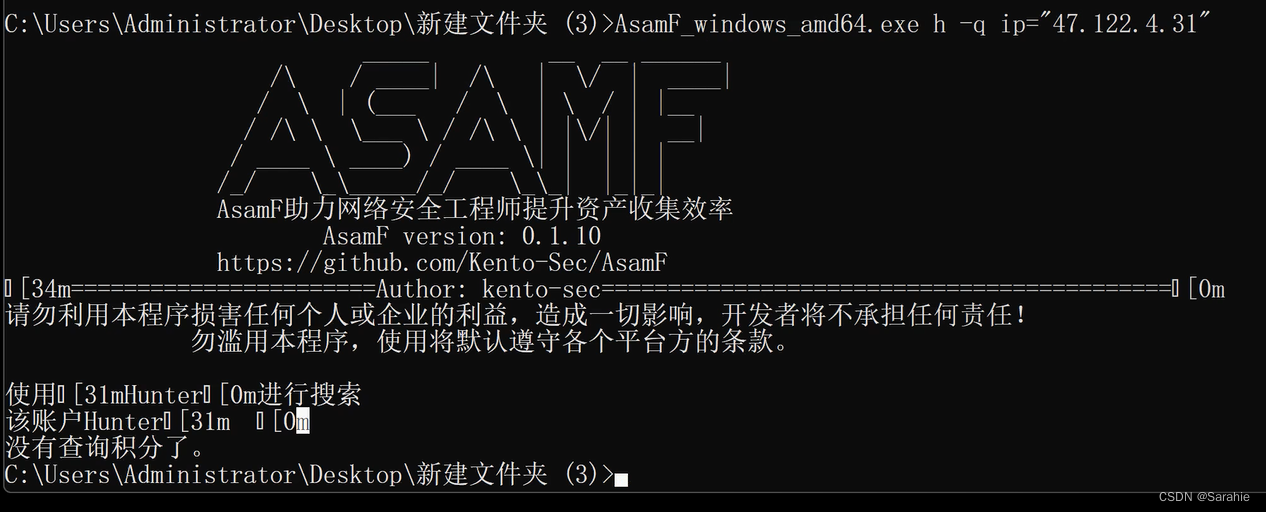

#自动化-网络空间-AsamF

项目地址:https://github.com/Kento-Sec/AsamF

1、介绍:

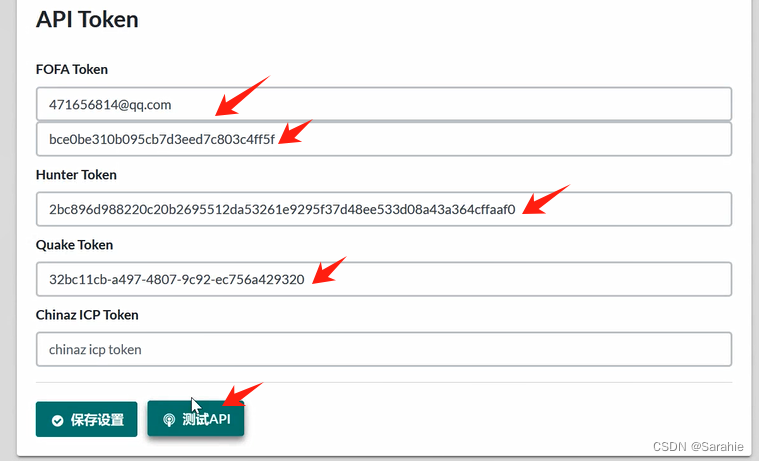

AsamF集成了Fofa、Hunter、Quake、Zoomeye、Shodan、爱企查、Chinaz、0.zone、subfinder。AsamF支持Fofa、Hunter、Quake、Zoomeye、Shodan、Chinaz、0.zone配置多个Key。

2、配置:

AsamF会在~/.config/asamf/目录下生成config.json文件。

如果你有多个key,按照json的格式录入即可,建议键值按照阿拉伯数字依次录入,方便以阿拉伯数字来切换key。自动结果保存在~/asamf/目录下。

3、使用:见项目文档

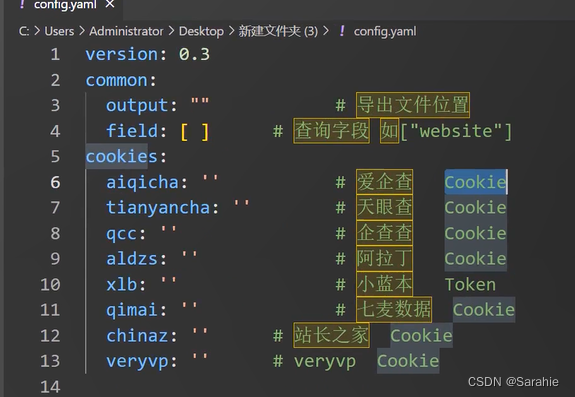

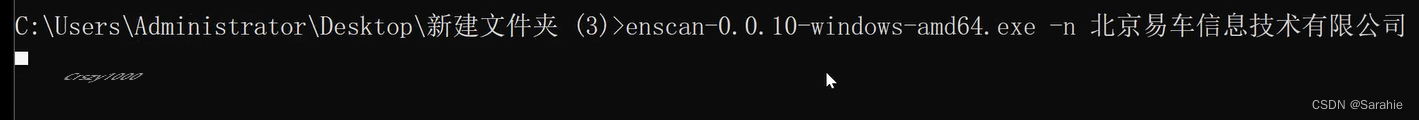

#自动化-企查信息-ENScan

项目地址:https://github.com/wgpsec/ENScan_GO

1、介绍:

剑指HW/SRC,解决在HW/SRC场景下遇到的各种针对国内企业信息收集难题

2、配置:

ENScanGo在第一次使用时需要使用-v命令生成配置文件信息后进行配置

(登录后的用户cookie、token)

查询结果跟接口信息有关,如果有各个平台的会员,查询到的结果会更多。

3、使用:见项目文档

#自动化-综合架构-ARL&Nemo

-ARL灯塔

项目地址:https://github.com/TophantTechnology/ARL

1、介绍:

旨在快速侦察与目标关联的互联网资产,构建基础资产信息库。 协助甲方安全团队或者渗透测试人员有效侦察和检索资产,发现存在的薄弱点和攻击面。

2、配置:(docker搭建)

git clone https://github.com/TophantTechnology/ARL

cd ARL/docker/

docker volume create arl_db

docker-compose pull

docker-compose up -d

3、使用:见直播操作

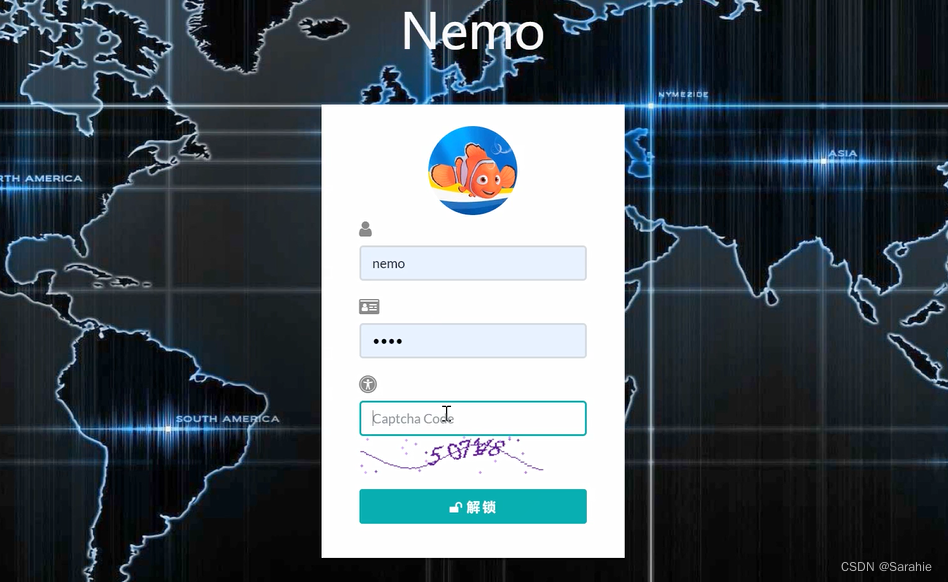

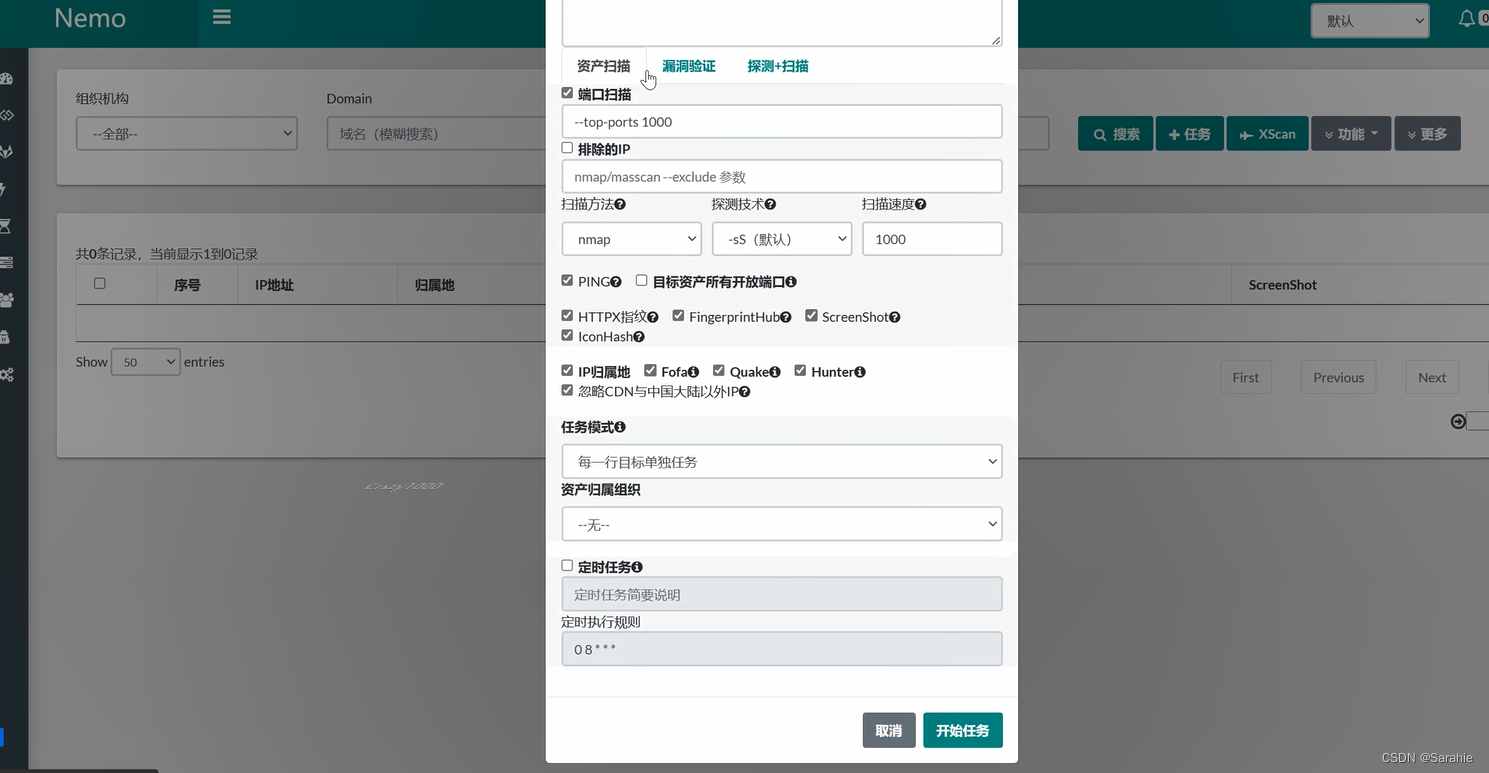

-Nemo_Go

项目地址:https://github.com/hanc00l/nemo_go

1、介绍:

Nemo是用来进行自动化信息收集的一个简单平台,通过集成常用的信息收集工具和技术,实现对内网及互联网资产信息的自动收集,提高隐患排查和渗透测试的工作效率,用Golang完全重构了原Python版本。

2、配置:(docker搭建)

https://github.com/hanc00l/nemo_go/blob/main/docs/docker.md

下载release的nemo_linux_amd64.tar后执行:

mkdir nemo;tar xvf nemo_linux_amd64.tar -C nemo;cd nemo

docker-compose up -d

3、使用:见直播操作

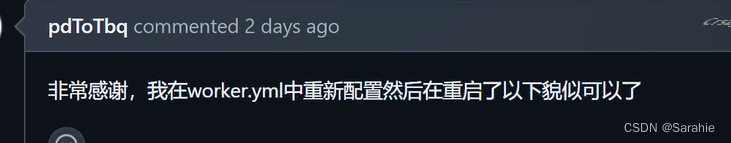

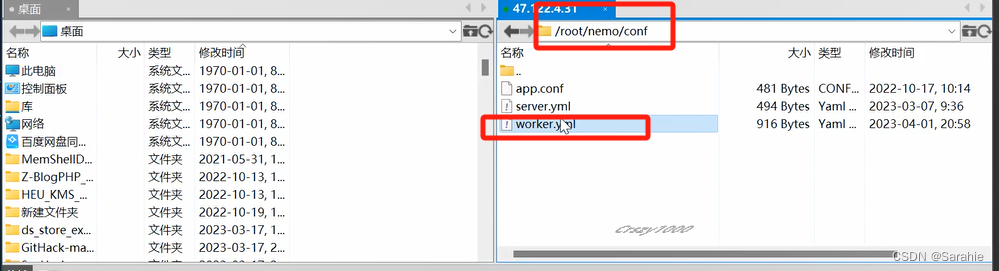

4、Bug:网络空间(配置后要重启)(fofa)

https://github.com/hanc00l/nemo_go/issues/72

- 自动化-综合架构-ARL&Nemo